Социальная инженерия — это одна из самых эффективных техник проникновения в корпоративные системы. Хакеры давно поняли: не обязательно ломать сервер, если можно взломать человека. Один клик — и человек уже внутри контура безопасности.

В этой статье рассмотрим, откуда пошла социальная инженерия, какие бывают атаки, как от этого защититься и что делать, если вы попались.

Что такое социальная инженерия

Социальная инженерия — это подход, при котором цель атаки — не система, а человек. Неважно, какие в компании файрволы, антифишинг и как часто проводятся багбаунти, — если сотрудник кликнул не туда или выдал пароль «временной техподдержке», то никакие технологии уже не спасут — атака прошла внутрь через доверие, а не через уязвимость в коде.

Социальная инженерия применяется, когда напрямую не пробить технические барьеры — файрволы, VPN, двухфакторную аутентификацию, ограниченные права доступа. Но человек всегда самая уязвимая точка, и поэтому атакующий лезет не в код, а в голову.

Такой подход используется в трёх основных сценариях:

- APT-группы (Advanced Persistent Threats) — продвинутые хакерские команды, часто связанные с правительственными структурами. Их цель — не сиюминутная выгода, а стратегический доступ: к данным, инфраструктуре, внутренним системам компаний и госструктур. Атаки APT могут длиться месяцами: они медленные, умные и почти всегда начинаются с человека. Например, сотруднику приходит письмо от «вендора» с договором. Он его открывает — и в сеть уже проникло шпионское ПО. Так закладываются бэкдоры, которые будут ждать своего часа.

- Киберпреступники — те, кто пришёл за деньгами. Чтобы украсть доступы к корпоративным счетам, бухгалтерии, CRM, достаточно обмануть одного человека. Банально: письмо от «директора» — перевод денег.

- Red Team и пентестеры — «свои», которых нанимают компании, чтобы симулировать реальную атаку. Они делают всё как настоящие злоумышленники: шлют фишинг, звонят, устраивают подставы — чтобы проверить, как себя поведут сотрудники.

Социальная инженерия как термин прогремела в 90-х — благодаря Кевину Митнику, легендарному американскому хакеру, который взламывал крупнейшие компании (Sun, Nokia, Motorola, Netcom) не кодом, а разговорами. Он притворялся сотрудником, убеждал выдать данные, доступы, пароли — и никто даже не догадывался, что этот якобы инженер звонит с таксофона в другом городе.

Позже, даже отсидев в тюрьме, он стал консультантом по кибербезу и записал кучу лекций, где показал: люди уязвимее, чем код. Его кейсы до сих пор изучают в Red-Team-школах.

С тех пор всё поменялось, кроме одного: человеческий фактор всё так же уязвим через манипуляции. Просто теперь вместо факсов и звонков Telegram, LinkedIn и фейковые инвайты в Zoom.

Как работает атака: по шагам

Атака через социальную инженерию — это чёткий выверенный сценарий. Всё начинается с выбора цели. И нет, это не всегда директор или СЕО. Куда чаще в фокус попадают сисадмины, девопсы, бухгалтеры, HR-менеджеры — те, у кого есть доступ или влияние, но кто не ожидает атаки лично на себя.

Сбор данных (OSINT)

После выбора цели начинается фаза разведки — OSINT (Open Source Intelligence) — сбор информации из открытых источников. Это фундамент социальной инженерии. Не надо ломать базы — всё нужное жертва часто выкладывает сама, а атакующему нужно лишь собрать пазл.

Вот откуда берутся данные:

- Профили в соцсетях — LinkedIn, ВК, Telegram. Где работает человек, на какой должности, чем увлекается, кого поздравлял с повышением, где был в отпуске.

- Публичные выступления — если человек участвовал в конференции или подкасте, то мог упомянуть стек, планы по миграции на новую систему, назвать вендоров.

- GitHub и Stack Overflow — видно, с чем работает человек, какие технологии использует, какие баги обсуждает.

- Резюме на работных сайтах — даже если оно старое, там может быть стек, прошлые проекты, описания ролей.

- Телеграм-чаты и форумы — бывает, что разработчики или админы обсуждают техдолг или инструменты, не задумываясь, кто их читает.

Пример: бэкендер выкладывает пост на LinkedIn о миграции на новую DevOps-инфраструктуру. А через пару часов ему приходит письмо от якобы «нового подрядчика» с просьбой «подключиться к серверу для тестов». В письме логотип компании, правильная подпись, даже стиль привычный — как у тимлида из его компании. Ссылка ведёт на поддельную форму входа. Разработчик, не заподозрив подвоха, вводит логин и пароль. Через два часа атакующий уже в CI/CD, просматривает пайплайны и внедряет бэкдор.

Другой пример: аналитик выкладывает пост, что команда переходит на новую CRM-систему. Спустя день — письмо от «поддержки CRM» с инструкцией «для подключения к SSO». Снова всё выглядит как надо: логотип, фирменный шаблон, технический стиль. Адрес — с поддельного домена, но визуально не отличишь. Аналитик открывает письмо, логинится — и сам отдаёт токен OAuth.

Именно OSINT превращает атаку из рандомной попытки в точечный и убедительный сценарий. Жертва не видит подвоха, потому что всё кажется знакомым.

Выход на контакт

Теперь начинается активная фаза, когда жертву нужно уговорить что-то сделать. Атакующий выходит на связь: притворяется техподдержкой, подрядчиком, безопасником или просто «коллегой, которому дали ваш контакт». Задача одна: заставить совершить действие — и это уже атака не на систему, а на человека.

Скамеры используют одни и те же приёмы. Даже если сообщение выглядит убедительно, то в нём есть психологические маркеры, по которым можно понять, что это подстава:

- Срочность. «Нужно прямо сейчас», «У нас дедлайн», «Если не сделать — заблокируют». Злоумышленники давят на время, чтобы человек не успел подумать.

- Авторитет. «Это распоряжение директора», «Мы из службы безопасности», «Я от руководителя проекта». Атакующие имитируют власть, чтобы отключить критическое мышление.

- Узнаваемость. Письмо выглядит «как обычно»: знакомый стиль, подпись, логотип, сигнатура. Злоумышленники используют OSINT, чтобы всё выглядело привычно.

- Дружелюбие. «Привет! Можешь помочь?» Лёгкий тон, будто общаешься с коллегой, а цель — снизить бдительность.

- Технический шум. «Нужно обновить SSO-интеграцию через IDP на staging». Звучит как рабочая рутина, но человек может не до конца понимать, что от него хотят, — и соглашается, чтобы не выглядеть глупо (хотя фраза может быть полной технической чушью).

Доступ

Если всё сработало, у атакующего в руках оказывается логин, пароль, доступ во внутреннюю систему. А дальше уже идёт атака на систему: горизонтальное перемещение (lateral movement), скачивание данных, трояны.

Доступ к конвейеру CI/CD — это прямой билет в продакшен. GitLab, Jenkins, GitHub Actions, приватные репозитории — если туда пробрались злоумышленники, то могут воткнуть вредонос в пул-реквест, зависимость или автодеплой.

Основные техники

Рассмотрим самые распространённые приёмы социальной инженерии, которые реально работают даже в защищённых компаниях.

Фишинг

Фишинг — классика социальной инженерии и до сих пор самый популярный вектор атак. Вариантов море: от письма «ваш аккаунт заблокирован, срочно восстановите доступ» до якобы служебного письма от Google Docs. Все они выглядят легитимно, создают ощущение срочности и ведут на поддельную страницу, где жертва сама вводит логин, пароль или код MFA. А дальше доступ у злоумышленника в кармане.

👉 Мы уже писали отдельную статью про фишинг и его виды, там с примерами, техниками и методами защиты. Обязательно загляните, если не видели.

Spear phishing

Это не массовая рассылка, а прицельный выстрел. Жертве приходит письмо — по тону и стилю как от коллеги. Например:

«Привет! Вот обновлённая версия маркетинговой презентации, как ты и просила. Можешь глянуть?»

Во вложении — PDF с эксплойтом. А откуда злоумышленник знает, что просила? А оттуда, что кто-то когда-то по ошибке переслал часть переписки из клиентского чата в публичный канал, куда имел доступ подрядчик или случайный участник. Информация всплыла — и её подхватили.

Whaling

Если spear phishing — это точечный выстрел, то whaling — это охота на «китов»: топ-менеджеров, директоров, CFO. Письмо приходит якобы от инвесторов, партнёров или регуляторов. Тон официальный, подпись убедительная. Цель — заставить принять срочное решение: отправить деньги, «одобрить» документ, передать доступ. Один клик — и полкомпании слили через личный ноутбук CEO.

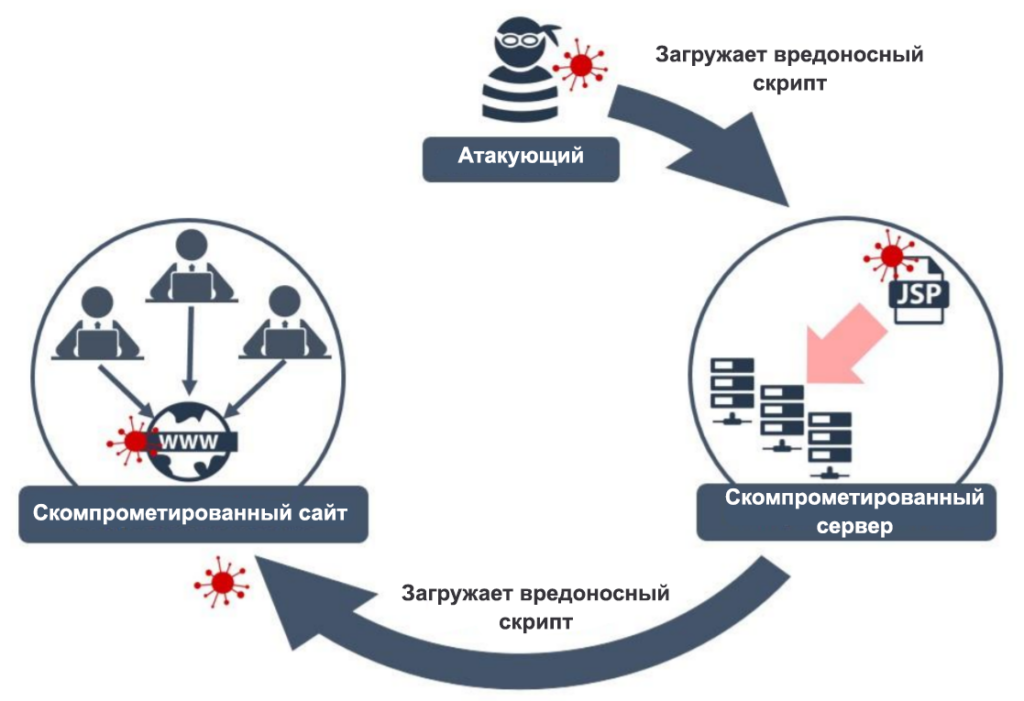

Watering hole

Техника для охоты не на людей, а на места, где они обитают.

Например, хакеры взламывают сайт отраслевой конференции или сервис для расчёта налогообложения. Всё выглядит нормально — но внутри странички спрятан JavaScript, который ищет жертву по IP или кукам. Так заражают именно тех, кто интересен: инженеров, бухгалтеров или аналитиков из банка. Зашёл по привычке — получил троян.

И здесь хакеры не ломают инфраструктуру напрямую. Они выбирают сайт, куда жертвы заходят сами, по своей воле. Человек считает сайт безопасным, потому что «мы там каждый день сверяем курс валют». Это поведенческая уязвимость, и поэтому сам подход атаки — это всё та же социальная инженерия, только не персонализированная, а массовая, через поведенческий паттерн.

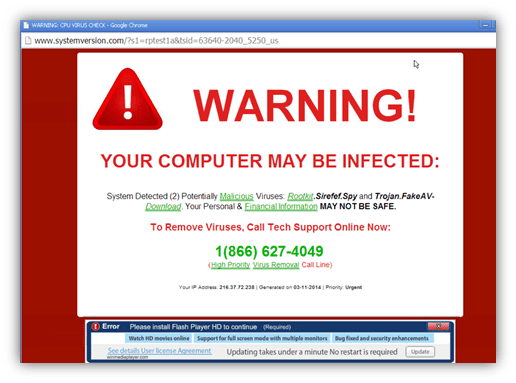

Scareware (страшилки)

Это когда внезапно сообщают, что вы под угрозой и срочно нужно «установить защиту».

Пример: всплывает окно «Ваш компьютер заражён, скачайте антивирус X». Или приходит письмо от «службы кибербезопасности», что «обнаружена активность» — и предлагают пройти «проверку».

Если человек кликнет — скачивается вредоносный софт. Человек устанавливает «защиту», которая первым делом крадёт токены и пароли.

USB baiting

Здесь как в шпионских фильмах: подкинутая флешка с автозагрузкой. Злоумышленники физически подбрасывают заражённые USB-брелки в офисы, на парковки, возле кафе с удалёнщиками. Или даже выдают «в подарок» на конференциях. Флешка вроде обычная, но срабатывает при подключении: запускает скрипт, крадёт токены, открывает туннель.

USB-baiting — старая техника, но до сих пор работает, потому что люди всё ещё думают: «Ну просто флешка, что может пойти не так?»

Кейс: атака на open-source

Весной 2024 года в экосистеме Linux произошёл почти идеальный взлом — в стиле социальной инженерии. Один из мейнтейнеров популярного инструмента XZ Utils (его используют в Linux-системах для сжатия данных) принял в проект нового контрибьютора — Jia Tan. Тот вёл себя активно, предлагал патчи, помогал... А потом, спустя месяцы, внёс бэкдор прямо в кодовую базу. Этот бэкдор мог позволить атакующему выполнять произвольный код при запуске SSH.

Проблему заметил исследователь из Microsoft Андрес Фройнд, и только благодаря его внимательности удалось избежать масштабной катастрофы. Но эта атака не единичный случай. Как сообщают OpenSSF и OpenJS Foundation, похожие попытки компрометации были замечены и в проектах на JavaScript.

Мейнтейнеры, перегруженные багами и фичами, охотно принимают помощь. Атака длится месяцами — потому что злоумышленник не ломает дверь, а вежливо стучит и предлагает помощь. И в какой-то момент его пускают.

Почему это до сих пор работает

Человеческий фактор не апдейтится, в отличие от фреймворков. Люди ошибаются — особенно когда спешат, боятся, хотят помочь или просто не ожидают подвоха.

Современная инфраструктура — это не офис на 20 человек. Это удалёнка, подрядчики, аутсорс, десятки интеграций, фрилансеры, SaaS-сервисы, чаты в телеграме и тысячи точек входа. И если вдруг пишет «новый инженер от интегратора» с просьбой выдать доступ к staging-серверу — не факт, что такое письмо проверят. Особенно если оно пришло с домена, похожего на корпоративный.

А staging — это промежуточная среда между разработкой и продакшеном. Там крутится почти финальная версия продукта, чтобы протестировать всё перед релизом. В staging часто есть реальные данные, реальные конфиги и доступы — но при этом защита у него бывает слабее, чем у продакшена. И вот за счёт этого staging становится любимой целью атакующих: попасть туда проще, а оттуда уже можно двигаться дальше — в базу, в CI/CD, на прод.

А теперь добавим к этому supply chain — ту самую «цепочку поставок» в контексте ИТ: библиотеки, CI/CD-инструменты, хостинги, подрядчики. Через них тоже можно зайти. Если у контрагента взломали почту, если зависимость в NPM заражена, если у партнёра Jenkins без авторизации — всё, уязвимость уже внутри. А значит, социальная инженерия — это не только про сотрудников, это про всю экосистему, с которой вы работаете.

Даже если вы разработчик, а не админ — то тоже можете стать целью. Через вас могут попытаться попасть в репозиторий, в staging, в CI/CD. Атаки могут идти на забытый dev-сервер без многофакторной аутентификации, приватный Git, куда случайно залили файл с переменными окружения. GitHub, Telegram, Discord — всё это потенциальные векторы для сбора данных и дальнейшего входа.

Другой фактор успеха социальной инженерии — страх сказать нет. Многим проще согласиться, чем вступать в конфликт: вдруг это правда начальник, правда клиент, правда ИБ. Особенно если давление идёт через авторитет: «это от имени руководителя», «мы тут на совещании», «нам нужно срочно». Звучит убедительно — и человек отключает критическое мышление.

Плюс есть слепое доверие ко всему, что выглядит «внутренним»: почта с вашего домена, письмо с корпоративным шаблоном, звонок с офисного номера. Мозг решает: это своё, значит безопасно. И кликает.

Как защищаться в компаниях

Против социальной инженерии не спасут технические инструменты, если внутри компании нет базовой цифровой гигиены. Главный инструмент защиты — осознанность и сценарии. Люди должны не просто знать, что фишинг существует, а понимать, как выглядит атака, как действует злоумышленник и что делать в ответ.

Политики безопасности. В компаниях должны быть простые, чёткие политики безопасности. Что делать, если вам пишут от имени начальника и просят деньги? Что делать, если звонит якобы безопасник и требует лог? Ответ должен быть один: проверить, перезвонить, подтвердить по официальному каналу.

Тренировки и симуляции. Не «угадай фишинг по скриншоту», а полноценные боевые сценарии. Пусть сотруднику позвонит «директор», попросит оплатить счёт. Пусть прилетит письмо от «интегратора», который просит выдать доступ к серверу. После — разбор: кто повёлся, кто переспросил, кто заметил подлог. Потому что люди учатся не на инструкциях, а на ситуациях.

Пароли. Минимум — 12 символов, обязательно символы и цифры. И самое главное — никому, ни при каких условиях не говорить пароль. Даже «временной службе безопасности». Всё это должно быть жёстко зафиксировано. Оптимальный вариант — использовать менеджеры паролей и не повторять их в разных системах. Один сервис = один уникальный пароль, и никак иначе.

Многофакторная аутентификация. MFA должна быть включена для всех чувствительных систем: VPN, дашборды, доступ к облаку. Причём желательно не СМС, а push через приложение, например Authenticator. Без этого вы уязвимы.

Изоляция доступа и минимальные привилегии. Доступ выдают не «на всякий случай», а под конкретную задачу и на ограниченное время. Нет доступа — нет уязвимости. А ещё нужны ротация паролей, удаление старых сессий, мониторинг подозрительных действий.

Логи и наблюдение. Каждое подозрительное письмо, каждый клик и вход с нового IP должен оставлять след. В идеале всё это отправляется в SIEM — Security Information and Event Management. Это система (например, Splunk, IBM QRadar, Elastic Security), которая собирает логи со всего чувствительного: VPN, почта, файрвол, Active Directory, облачные сервисы, браузеры, даже принтер, если надо.

SIEM не просто копит логи — он анализирует поведение: ловит аномалии, строит корреляции и может в реальном времени сказать: «Эй, у нас кто-то логинится в 03:42 из Вьетнама под видом бэкендера с токеном SSO. Нужно проверить!»

И если всё настроено правильно — SIEM может прислать тревогу в чат или на почту, автоматически отрубить сессию или пользователя, передать данные в систему автоматизации реагирования, помочь в разборе инцидента: кто, когда, откуда, с чем.

Поведение при инциденте

Несмотря на все меры предосторожности, атака всё же случилась. Что делать, чтобы не словить второй удар?

Сразу сообщить в ИБ

Без стыда и стеснения. Нажали на ссылку? Отдали токен? Получили странное письмо? Бежим к безопаснику, а не к HR. Это не повод уволить, а шанс вовремя локализовать атаку.

Блокировать потенциальный вход

Сразу же отключаются сессии, делается обнуление токенов, смена паролей, временно закрываются VPN или дашборды. Каждая минута важна.

Прогон через SIEM и логов, разбор активности

Проверяются логи, куда заходили, что качали, какие процессы запускались. Ищем следы горизонтального перемещения — не забрался ли злоумышленник глубже в сеть.

Укрепление точки входа

Обновляем политику. Почему атака сработала? Не было MFA? Сотрудник не понял риск? Нет верификации звонков? Закрываем дыру, меняем процесс.

Обратная связь и обучение

В компании должны не просто «решить инцидент», а провести разбор с командой: как это произошло и как не допустить снова. Ошибся один — учатся все.

Итоги

Социальная инженерия — это будни кибербезопасности. Даже если вы не безопасник, а фронтендер или тестировщик — вы тоже можете стать целью. У вас есть доступы, вы сидите в чатах и принимаете пул-реквесты, значит через вас могут попытаться зайти в проект. Поэтому:

- Проверьте, к чему у вас есть доступ. Если чем-то не пользуетесь, удалите.

- Не повторяйте пароли. Подключите MFA везде, где можно.

- Проверьте свой GitHub, Telegram, LinkedIn — сколько там открытой информации, которую может использовать атакующий?

- Обсудите с командой: как вы реагируете на нестандартные запросы? Кто что делает при фишинге?

А если хотите глубже разобраться в теме, обратите внимание на эти курсы от Практикума:

- Курс «Специалист по информационной безопасности» — для тех, кто с нуля хочет войти в кибербез. За 11 месяцев прокачаетесь до специалиста по защите от атак.

- Курс «Инфобез: веб-пентест» — для тех, кто уже в ИТ. За 6 месяцев научат ломать веб-приложения, искать уязвимости и думать как атакующий.