😢 Проблема: традиционные алгоритмы шифрования слишком медленные для промышленных соединений в режиме реального времени, где допустимая задержка — меньше 1 миллисекунды.

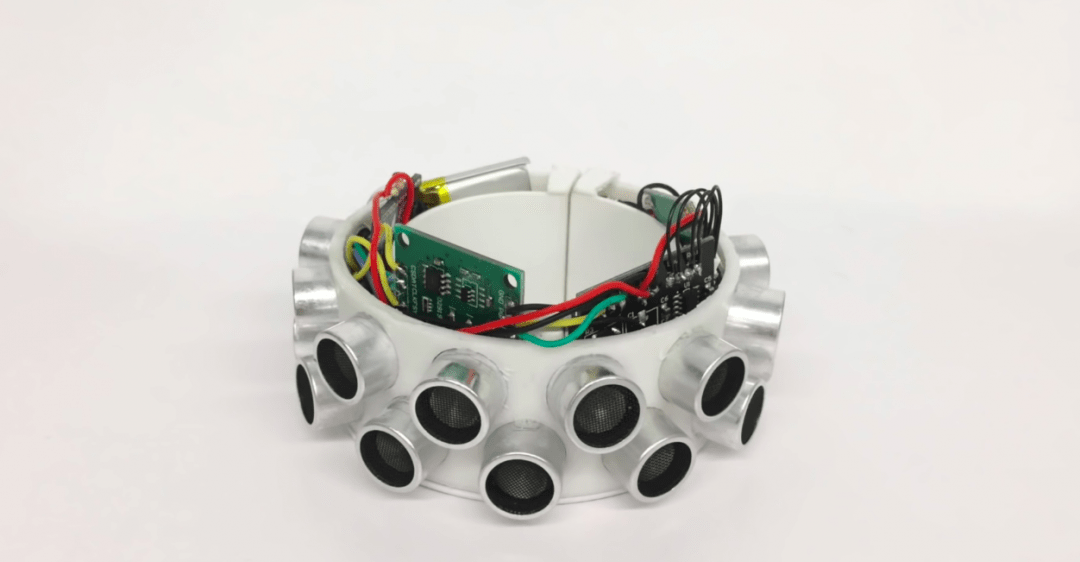

😎 Решение: новый подход, в котором одновременно с данными передаётся специальный сигнал водяного знака. Внешне он похож на белый шум. На приёмном конце передачи сигнал отслеживают на предмет любых нарушений: если сигнал задерживается или меняется, значит, линию атакуют, и алгоритм сразу поднимает тревогу. Сам ключ шифрования RWM передаётся заранее.

Эксперименты показали, что такой алгоритм работает в 32–1375 раз быстрее, чем традиционные алгоритмы шифрования в основных промышленных контроллерах.

👨🔬 Кто придумал: команда Siemens Corporation под руководством Чжэнь Сонга.

Источник: IEEE Spectrum