Допустим, вы послушали трек Тимати и не хотите, чтобы кто-то об этом узнал. Вы ломаете телефон о колено, топите в раковине и бросаете под ладу седан. Смогут ли спецслужбы узнать, что вы тайный фанат Тимура Юнусова?

Оказывается, есть два метода, которые резко повышают их шансы.

Первый метод — разобрать телефон до платы и припаяться к сервисным портам, которые производители оставляют для тестов. Через эти сервисные порты можно слить побайтовую копию памяти телефона.

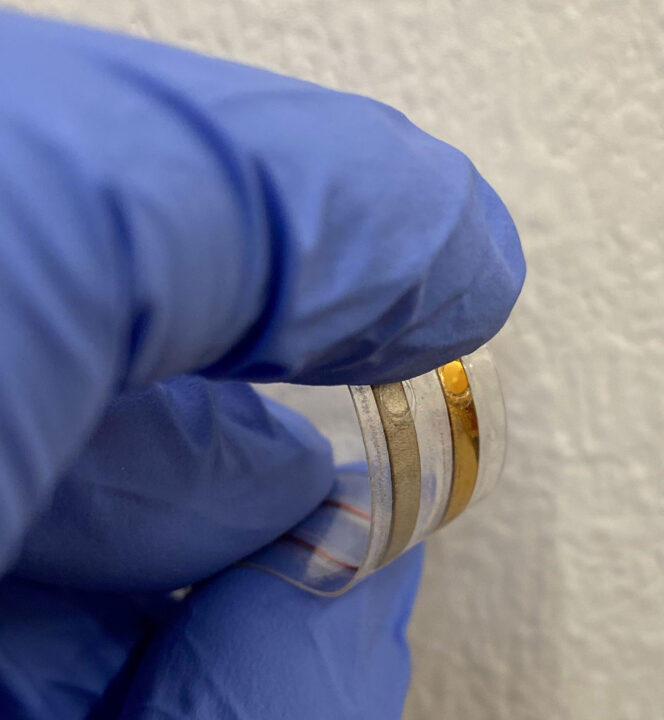

Второй метод — физическое извлечение памяти. Берут чип, нежно отдирают от платы, монтируют в специальный ридер. Вжух — все ваши куки захрустят под ногами майора.

Но так можно достать только сырые байты из памяти. Если они зашифрованы, их придётся ещё и расшифровывать.

Почитайте, как это делают профи из США: https://www.zdnet.com/article/burn-drown-or-smash-your-phone-forensics-can-extract-data-anyway/3

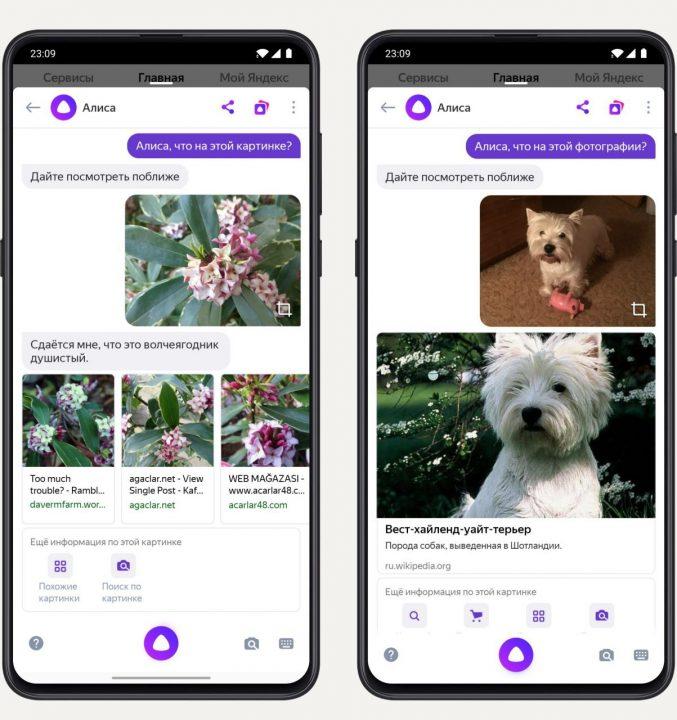

![[ВОТ, ПОЧИТАЙТЕ] Как добывают данные из телефонов, которые жгли, топили и били молотком](https://thecode.media/wp-content/uploads/2020/02/photo_2020-02-20-11.20.42-1080x717.jpeg)