Возьмите любой хакерский фильм, и там будет обязательно что-нибудь про вирусы и трояны. На экране может выглядеть красиво и романтично, а вот как в жизни.

Сразу главное: как защититься

Вирусы, трояны и зловредные программы существуют. Дальше будет их подробное описание, но сначала — как от всего этого защититься.

- Используйте антивирусы. Они защитят от большей части вирусов, троянов и червей. Необязательно покупать самые дорогие и навороченные антивирусы, достаточно базовых версий.

- Если операционка предлагает обновление — установите его. Обновления закрывают дыры, через которые черви и вирусы могут попасть в систему.

- Используйте лицензионные платные программы, подписывайтесь на официальные музыкальные сервисы, смотрите сериалы по подписке — сейчас это недорого. Почти все зловредные программы попадают на компьютер через взломанный софт и сайты типа «Скачать сериалы без регистрации».

- Делайте резервные копии важных документов в облаке (например на «Яндекс.Диске») и на внешних носителях — флешках и жёстких дисках.

- Относитесь к фотогалерее на телефоне так, как будто её в любой момент могут опубликовать в Сети.

Лучший порядок действий при серьёзном заражении компьютера или телефона — стереть систему под ноль. Посмотрите на них и подумайте: «Что если завтра мне придётся стереть тут всё?»

Вирусы

Вирус — это программа, которая копирует сама себя против вашего желания. Также она может делать что-то вредное для вас или полезное для хакеров, но вирусом её делает именно способность к распространению.

Действуют они так.

- Вирус оказывается на компьютере — вставили заражённую флешку, скачали файл из интернета, открыли подозрительное письмо.

- С помощью механизма распространения (у каждого вируса он свой) вирус запускается и попадает в оперативную память.

- Вирус находит и заражает файлы по определённому принципу — например, все исполняемые файлы или все файлы на флешках. Если теперь заражённый файл запустить на другом компьютере, вирус раскроется и воспроизведётся там.

- Параллельно с этим вирус делает с компьютером то, что от него нужно: удаляет данные, форматирует диски, сливает ваши фотографии в Сеть, шифрует файлы или ворует пароли. Это уже необязательно и зависит от фантазии разработчика.

Черви

Эти программы похожи на вирусы, но с одним отличием — в них встроены механизмы распространения по Сети, в то время как вирус нужно переносить в файлах. Для этого черви используют уязвимости в почтовых программах, сетевых протоколах и операционных системах. Проще говоря, чтобы заразиться червём, ничего делать не надо.

Первым сетевым червём был червь Морриса. В ноябре 1988 года он заразил 6000 узлов ARPANET — будущего родителя интернета. Для того времени это была почти катастрофа, потому что червь нарушил нормальную работу сети и принёс убытков на 96 миллионов долларов.

Из недавнего — в 2010 году червь Stuxnet использовался для того, чтобы нарушить работу некоторых промышленных предприятий и собирать данные важных объектов: аэропортов, электростанций и городских систем. Этот же червь работал на иранских ядерных объектах.

Сейчас опасность червей снижается, потому что на ключевых сетевых шлюзах всё чаще стоят средства защиты: когда червь выползает в «большой интернет», его могут сразу вычислить и остановить — но только если об этом черве уже известно или он использует уже обнаруженную сетевую уязвимость.

Чем отличаются DoS и DDoS-атаки

Чем отличаются DoS и DDoS-атаки Что такое тест Тьюринга

Что такое тест Тьюринга Пентест: как в ИТ проверяют софт и сети на безопасность

Пентест: как в ИТ проверяют софт и сети на безопасность Капча: зачем мы вписываем эти буквы и отмечаем мосты?

Капча: зачем мы вписываем эти буквы и отмечаем мосты? Кибербезопасность: какие бывают уязвимости и как от них защититься

Кибербезопасность: какие бывают уязвимости и как от них защититься Может ли программист взломать компьютер или сайт

Может ли программист взломать компьютер или сайт Что такое XSS-уязвимость

Что такое XSS-уязвимостьТрояны

Трояны сами себя не копируют и не запускают, но от этого не становятся менее опасными. Название они получили в честь троянского коня, в котором греческий спецназ проник в Трою. Трояны на компьютере действуют похожим образом.

- Берётся какая-то полезная программа. Хакер добавляет в неё код трояна. Чаще всего это будет какой-нибудь взломанный пиратский софт или программа для бесплатного скачивания музыки.

- Когда пользователь запускает полезную программу, на самом деле начинают работать две: полезная, которую и хотели запустить, и вредная, которая тихо и незаметно делает что-то плохое.

- Пользователь может даже с первого раза не заметить, что что-то пошло не так. Троян может работать незаметно или «спать» до определённого момента.

- В результате троян может сделать что угодно: заблокировать компьютер, открыть доступ к нему для других компьютеров или удалить файлы.

Часто люди скачивают трояны из интернета под видом как бы нужных программ: блокировщиков рекламы, ускорителей загрузок, новейшего оптимизатора системы и прочего. Но на деле эти программы делают мало чего полезного, а риск заразить свой компьютер высок. Поэтому качайте софт только с официальных сайтов производителей и разработчиков.

В магазинах приложений для смартфонов можно встретить много загадочных программ типа «Фонарик»: они бесплатные, с одной стороны, но когда начинаешь ими пользоваться, то просят доступ к контактам, файлам, фотографиям, камере… Может ли быть так, что под видом фонарика вы получаете шпионский троян?

Шпионы

Программа-шпион собирает ваши данные и куда-то их отправляет. Самый простой вариант — ждёт, когда вы начнёте вводить данные кредитки где-нибудь в интернет-магазине, перехватывает эти данные и отправляет хакерам. Шпионы могут быть частью вируса, червя или трояна.

Что ещё могут делать шпионы:

- следить за всеми нажатыми клавишами и движениями мышки;

- делать скриншоты экрана;

- передавать ваши файлы на чужой сервер;

- записывать аудио и видео через микрофон и веб-камеру;

- смотреть за тем, какие сайты вы посещаете, чтобы продавать эти данные рекламодателям.

Если вы думаете, что никому не будет интересно за вами следить, — вы ошибаетесь. Тысячи рекламодателей по всему миру охотятся за точными данными о пользователях, и часть из них может использовать именно такой софт.

Когда начиналась лихорадка Pokemon Go, многие специалисты по безопасности тревожились: сама игрушка требовала доступ не только к камере и геолокации, но и почти ко всему телефону. Что делала эта программа на фоне, когда люди ловили покемонов?

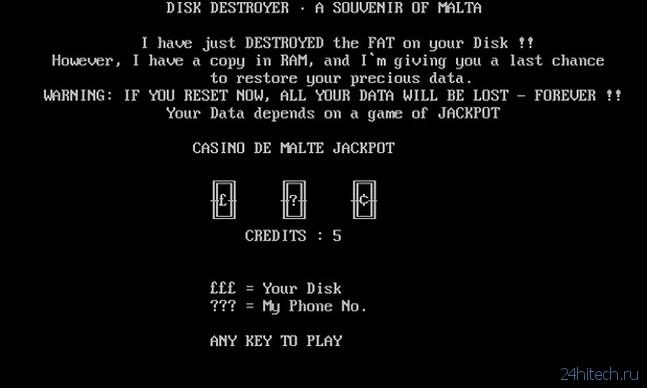

Вымогатели и порнобаннеры

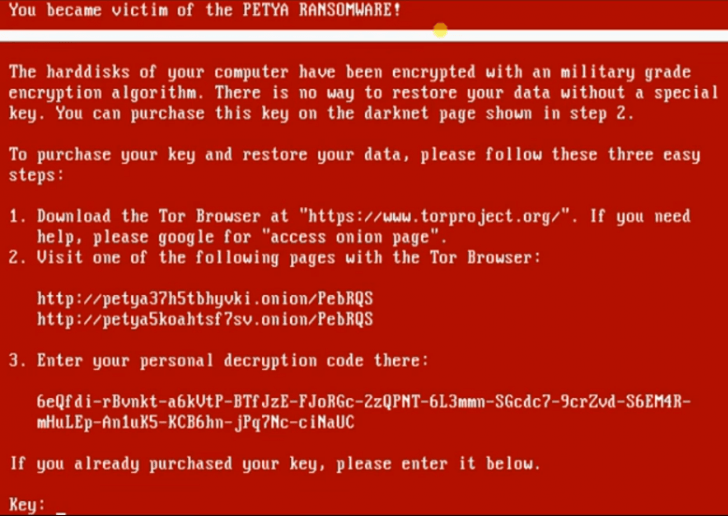

Программы-вымогатели блокируют компьютер и требуют выкуп за разблокировку или шифруют файлы и требуют выкуп за расшифровку. Они распространяются как вирусы, черви или трояны.

Программы-вымогатели создают для заработка, поэтому их цель — заставить жертву как можно скорее заплатить. Чтобы создать ощущение срочности, вымогатели могут говорить, что до уничтожения файлов осталось столько-то времени.

Могут давить на стыд: например, угрожают жертве, что на её компьютере найдено детское порно и вот-вот будет передано в полицию. Растерявшаяся жертва скорее переведёт деньги, чем будет разбираться.

Волна таких вирусов-вымогателей прокатилась по миру несколько лет назад, а самой громкой атакой было массовое распространение вымогателей Petya и NotPetya в 2016 и 2017 годах. Однако эксперты говорят, что вымогательство было лишь маскировкой, а вообще хакеры просто хотели нанести ущерб.

Переводить деньги вымогателям, конечно, нельзя: во-первых, чаще всего они не разблокируют после этого ваш компьютер; во-вторых, перевод денег лишь вдохновляет вымогателей на новые трудовые подвиги.

Рекламные зловреды

Представьте: вы работаете как обычно, а раз в 10 минут появляется рекламное окно на весь экран. Через 20 секунд оно пропадает само. Вреда немного, но бесит. Или вы заходите на сайт банка, а вас направляют на какой-то левый партнёрский сайт, где предлагают открыть кредитную карту без регистрации и СМС.

Что это значит:

- Какой-то недобросовестный веб-мастер зарабатывает на открутке рекламы и привлечении людей на сайты.

- Так как он недобросовестный, ему плевать на качество аудитории. Ему главное — чтобы реклама была показана.

- Он создаёт рекламный вирус, который заражает всё подряд и откручивает на компьютерах жертв нужную рекламу.

- За каждый показ веб-мастер получает какую-то копейку.

- С миру по копейке — мёртвому на костюм (как-то так говорят).

Сами по себе рекламные зловреды несложные в изготовлении и чаще всего распространяются по троянской модели: тебе предлагают какую-нибудь программу типа «Скачай музыку из ВКонтакте», а вместе с ней в систему устанавливается рекламный троян. Причём при удалении программы для музыки троян остаётся.

Важно сказать, что реклама, которую показывают такие трояны, совершенно необязательно будет от недобросовестных рекламодателей. Например, на скриншоте ниже вылезла реклама 1XBet — но это не значит, что эта фирма причастна к созданию зловреда. Скорее всего, она разместила рекламу на какой-то сомнительной (но легальной) площадке. Хакеры зарегистрировались на этой площадке как рекламный сайт, а вместо сайта внедрили рекламу в зловред. И теперь они зарабатывают, откручивая рекламу там, где её быть не должно.

Ботнеты

Ботнеты — это группы компьютеров, которые управляются из одной точки и делают то, что нужно хозяину ботнета. Если ваш компьютер станет частью ботнета, то незаметно для вас его могут использовать для атак на другие сайты, отправки спама или ещё чего похуже.

Например, сто тысяч человек скачали приложение «Бесплатные сериалы». Вместе с приложением (которое могло вообще не работать) на их компьютер установился невидимый сервис. Он никак себя не проявляет и ждёт команды из «центра».

В какой-то момент в «центр» поступает заказ завалить какой-нибудь сайт — например, политического оппонента. «Центр» даёт команду своему ботнету: «Сделайте миллион запросов на такой-то сайт». И весь ботнет, все сто тысяч компьютеров начинают это делать. Сайт перегружается и перестаёт работать. Это называют DDoS-атакой — Distributed Denial of Service. Всё равно что всем москвичам сказали бы сходить в «Ашан» за гречкой, а если гречка закончится — без скандала не уходить.

Если ваш компьютер был частью ботнета, вы можете об этом даже никогда не узнать, потому что все запросы происходят в фоновом режиме. Но ущерб от массового ботнета может быть существенным.

Ботнеты делают не только на стационарных компьютерах, но и на смартфонах. Представьте: десять-двадцать миллионов смартфонов в огромном ботнете, которые будут совершать несколько сотен запросов в секунду на протяжении многих часов. Очень опасное оружие.

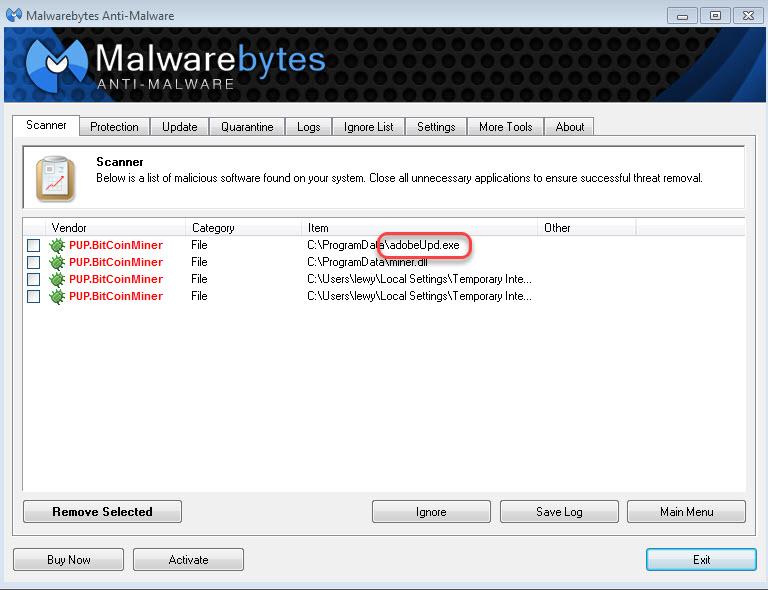

Майнеры

Ботнеты нужны от случая к случаю, а криптовалюта — всегда. Можно совместить приятное с полезным: добавить в программу возможности майнинга криптовалют. Один компьютер вряд ли намайнит злоумышленнику целый биткоин, но миллион компьютеров в ботнете — смогут.

Вред майнера в том, что он под завязку загружает ваш процессор, из-за чего снижается его срок службы, а сам компьютер начинает тормозить. А если у вас ноутбук, который работает от батареи, то посадить её майнер может за полчаса.

Майнеры встраивают внутрь взломанных программ. Из последнего — хакеры взломали музыкальную программу Ableton Live и раздавали её бесплатно, но на борту работал майнер. Ещё иногда можно встретить майнеры на сайтах.

Разумеется, вы никогда не встретите майнер в официальном софте и на официальных сайтах. Вся эта грязь и погань живёт только в царстве халявы, взломанных программ и сериалов без СМС. Будьте осторожны.

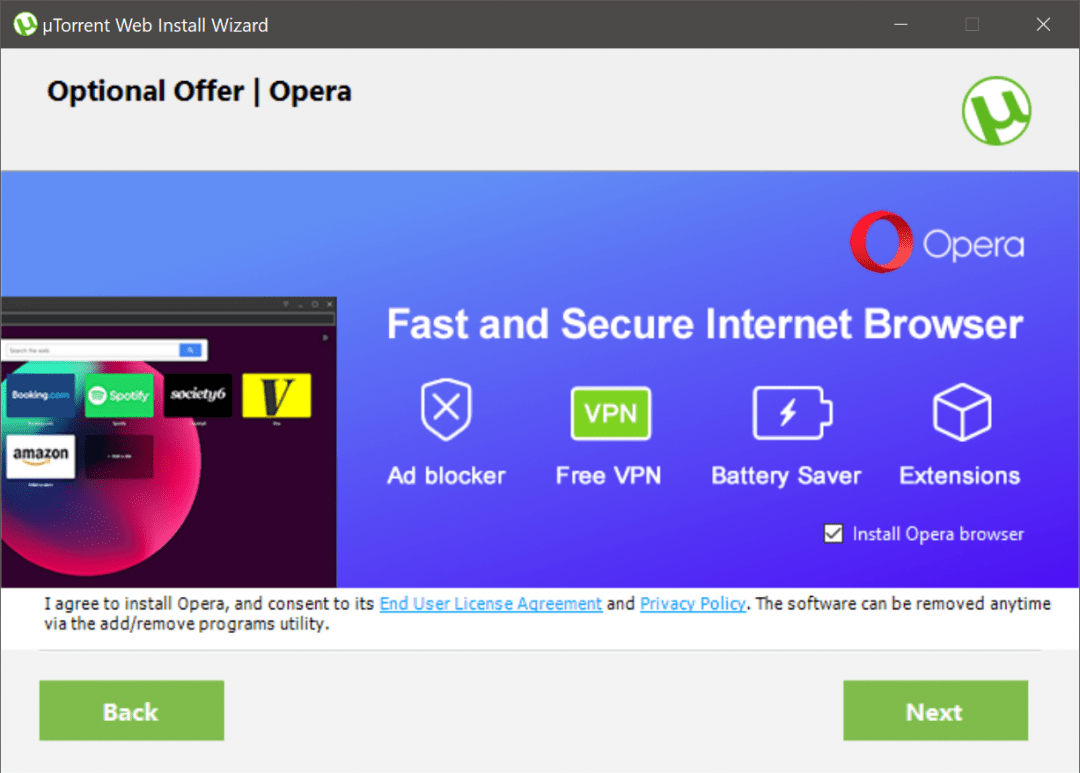

Блоатвар

Допустим, вы решили покачать торренты. Само по себе это не преступление, поэтому вы идёте на сайт популярного торрент-клиента и скачиваете приложение. Открывается официальный установщик, вы быстро прокликиваете все экраны. Потом глядь — у вас на компьютере объявилась какая-то новая система безопасности, вместо стандартного браузера теперь «Опера», а в панели программ появились какие-то новые ребята. Откуда это?

Если посмотреть внимательно, окажется, что при установке торрент-клиента вы незаметно для себя не сняли галочки с попутной установки всего остального. И теперь у вас в памяти целый зоопарк из ненужного софта — bloatware.

Если у вас высокий уровень компьютерной грамотности, скорее всего, вы сможете удалить все внезапно налетевшие программы. А если под атаку попали ваши родители или дети, они могут не сориентироваться.

Сам по себе блоатвар не всегда опасен: это могут быть обычные программы разной степени полезности.

Бонус

Напоследок посмотрите, как работает антивирус в разных ситуациях:

- при распаковке программы с вирусом;

- при запуске вируса;

- что будет, если запустить вирус, а потом включить антивирус — обезвредит или нет?