Для защиты от вирусов в интернете есть файерволы и антивирусы, но в больших компаниях дополнительно ставят дополнительно системы IPS и IDS. Простым пользователям они обычно не нужны, но если хочется — можно поставить.

Как это работает и насколько сложно — разбираемся в этой статье.

Что есть в интернете

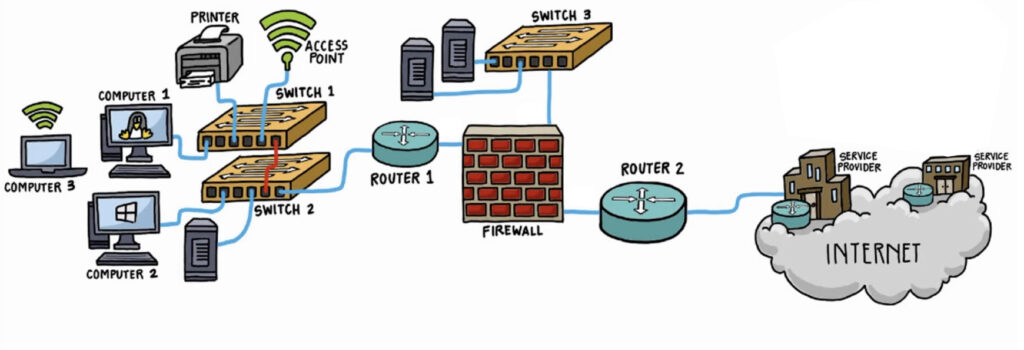

Для начала там есть сам интернет и компании-провайдеры, которые дают к нему доступ.

Чтобы любые данные из сети дошли до конечных пользователей, есть куча промежуточных технических узлов, которые принимают и передают доступ дальше по цепочке. В конце стоят маршрутизаторы-роутеры или устройства, на которых интернет подключён через кабель.

Иногда внутри одной локальной сети есть только одно устройство — например, стационарный компьютер, ноутбук, телефон или планшет. Иногда их несколько, и тогда интернет между ними распределяется через роутер или коммутатор.

Чтобы из интернета в компьютеры обычных пользователей не попали вирусы и хакерские программы, их защищают антивирусы и файерволы. В упрощённом виде схема раздачи и потребления интернета выглядит так (вы слева, интернет справа):

Что делают антивирус и файервол

Это минимальная защита, которую желательно иметь всем.

Антивирус присматривает за работой компьютера и подаёт сигналы или приостанавливает операции, если замечает что-то подозрительное. Использует базу данных вирусов и других опасных программ и постоянно обновляет её. Работает на уровне файлов и процессов компьютера и не защищает от каких-то сетевых атак.

Файервол работает на сетевом уровне модели OSI, то есть включается во время адресации и доставки сообщений. Он проверяет трафик в зависимости от правил доступа и блокирует потенциально опасные соединения. Файервол должен заметить, если приложение на компьютере устанавливает связь с подозрительным сервером в интернете, или, наоборот, когда кто-то извне пытается получить доступ к машине пользователя.

Файервол не анализирует трафик, он просто следует правилам, которые устанавливает пользователь или компания-разработчик. Обычно настраивать файервол специально не требуется, он сам знает адреса и протоколы, которые нужно блокировать.

Антивирус и файервол не дают гарантии безопасности, поэтому для защиты ценных данных подключают дополнительные уровни защиты.

Как работает IDS (Intrusion Detection System)

Это система наблюдения за интернет-трафиком, в локальной сети или на конкретном устройстве.

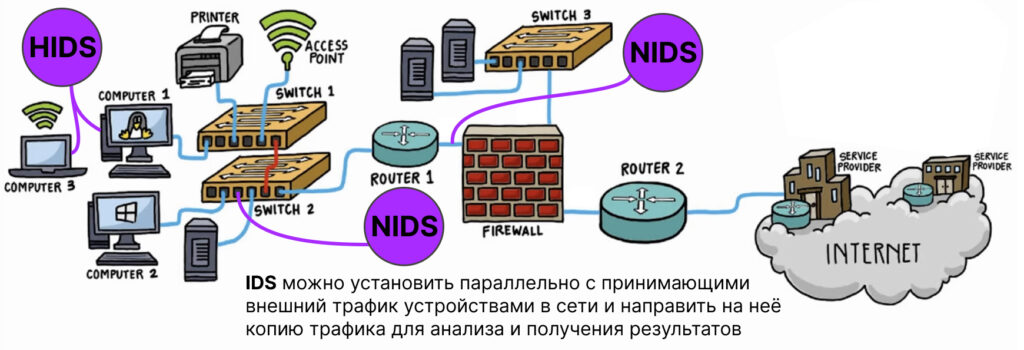

IDS может анализировать трафик в потоковом режиме, а может получать копию всех данных, которые приходят и уходят с девайсов пользователей. Чаще этот процесс идёт именно с копией, что позволяет не замедлять работу основной сети.

Система отмечает и выявляет аномалии в работе с интернетом, проверяя все процессы на соответствие известным шаблонам атак и аномальному поведению. Если она видит, что на каком-то канале связи начинает происходить что-то вредное или просто подозрительное, поднимает тревогу.

👉 IDS — это как интернет-сигнализация. Она оповещает об атаках или других опасных вещах, которые могут происходить во время интернет-контакта, но не вмешивается и не останавливает работу.

Какие есть подвиды IDS

В зависимости от того, что именно нужно проверять, есть разные IDS.

NIDS (Network IDS)

Система проверяет трафик по всей сети. Её можно установить перед маршрутизатором или файерволом, и она будет проверять все данные, которые поступают в систему снаружи.

Весь внешний трафик проходит через неё, но если злоумышленник уже внутри и подключился к конкретному устройству, например через флешку, NIDS может не заметить такого взлома.

HIDS (Host-based IDS)

Устанавливается на каждое отдельное устройство и анализирует происходящие на нём процессы.

Это похоже на антивирус, но антивирус в основном проверяет файлы, а HIDS — подозрительную активность. Например, если программа пытается отправить какие-то данные на неизвестный сервер.

HIDS тщательно проверяет то устройство, на которое её поставили, но её нужно устанавливать на каждую машину. Ещё она немного тормозит работу операционной системы, как антивирус.

PIDS и APIDS (Protocol-based IDS и Application Protocol-based IDS)

Они проверяют конкретные протоколы и ставятся на узлы, где эти протоколы применяются. Если нужно следить за DNS-сервером и его работой, систему размещают перед ним. Если наблюдают за работой SQL-базы, IDS размещают перед ней.

Как работает IPS (Intrusion Preventive System)

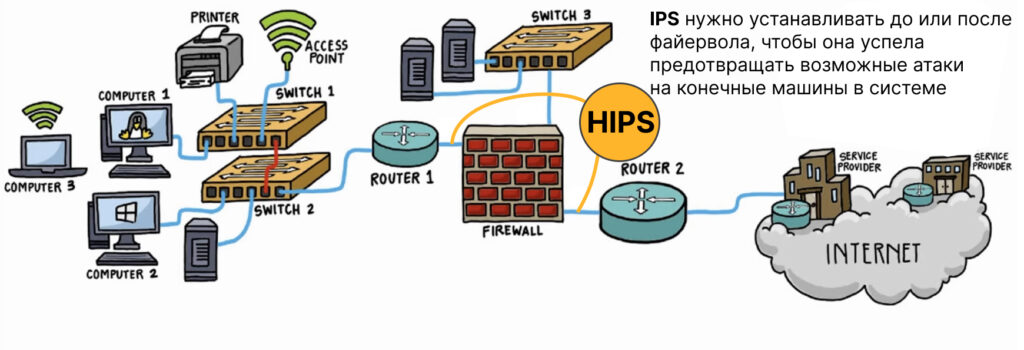

Если IDS ведёт пассивный мониторинг и включает тревогу при обнаружении опасностей, то IPS умеет блокировать эти опасности. Для этого ей нужен доступ к сети, чтобы иметь возможность закрыть опасное соединение. Если на IPS пустить только копию трафика, она не сможет защитить систему от атак.

Обычно IPS располагается сразу после файервола. Файервол очищает трафик от первоначального мусора и передаёт его дальше, где он анализируется в inline-режиме, то есть в реальном времени.

Если IPS находит что-то опасное для системы пользователя или компании, она может заблокировать IP-адреc, разорвать соединение и удалить поступившие или исходящие данные.

👉 IPS — это как пост на дороге. Если она видит, что кто-то без разрешения пытается выйти или войти, она не даст это сделать.

Какие есть подвиды IPS

IPS тоже может располагаться в разных местах пути интернет-трафика.

NIPS (Network-based IPS)

Проверяет все данные, ставится после файервола или маршрутизатора и может предотвращать угрозы до попадания во внутренние узлы. Это самое частое место размещения.

Host-based IPS (HIPS)

Ставится на конкретном сервере или ПК и контролирует внутреннюю и сетевую активность. При срабатывании какого-то правила HIPS останавливает передачу данных и ждёт пользователя. Или не ждёт, а действует по заранее заданным правилам. Этот вариант не так распространён, как первый, потому что требует отдельной установки на каждую машину.

Wireless IPS (WIPS)

Располагается в беспроводных сетях и контролирует вайфай-трафик. Она может обнаружить фальшивые точки доступа или попытку подбора паролей и автоматически изолирует атакующие устройства или программы.

Что такое анализ аномалий

Это способность систем ориентироваться не только на чёткие правила, но и на более общие указания.

Простой анализ аномалий может быть основан на статичных правилах или статистических моделях. Например, проверке порогового значения установки связи с внешним сервером или среднем объёме отправленного и полученного трафика.

Более сложные варианты, которые ставят крупные компании, могут использовать модели машинного обучения. ML-алгоритмы обучаются на записях о работе компании и эталонном трафике и сами могут вывести для себя показатели, отклонение от которых вызовет блокировку. Такие модели требуют времени и данных на создание и обучение, зато могут сами ориентироваться и дообучаться в процессе.

Примеры систем

В основном по умолчанию с такими системами работают из командной строки. Новичкам в программировании и администрировании серверов может быть сложно, поэтому чаще IDS- и IPS-системы ставят крупные компании или те, кому это интересно.

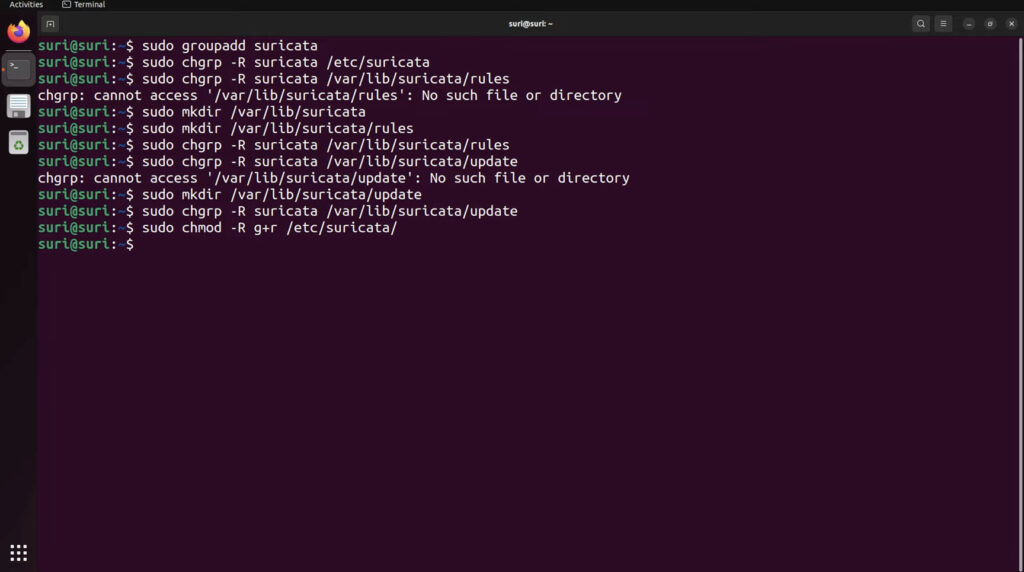

Пример — часть процесса настройки системы Surikata:

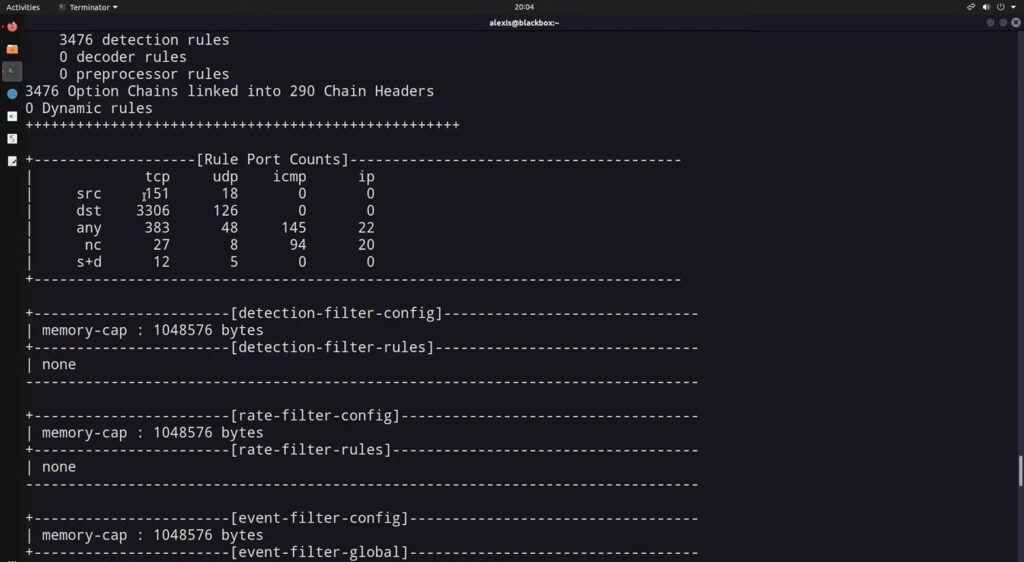

Другой пример — система Snort. На скриншоте ниже часть, когда сервис определил правила проверки разных протоколов:

Что ещё есть для безопасности

Даже если на вашей системе будут установлены антивирус, файервол, IPS- и IDS-системы, есть ещё много всего, что может повредить машине и программам на ней.

Внутренние сотрудники могут случайно попасть в панель управления важной частью приложения и сломать работающие процессы.

Серверы и компьютеры остаются подвержены физическому воздействию — затоплению, пожару, перепадам электричества.

Софт для управления может иметь внутренние баги, сбои и другие уязвимости, которые выглядят нормально, но в какой-то момент могут начать сбоить или отправлять информацию на сторонние серверы.

👉 Короче: безопасности много не бывает, но к этому нужно стремиться.