Представьте: вы получаете письмо от банка — «Подтвердите данные аккаунта, иначе он будет заблокирован». Или сообщение в мессенджере: «Это ты на фото?» — и следом ссылка на гугл-диск. Выглядит вроде правдоподобно, но на самом деле за этим всем стоит не ваш банк или знакомый, а человек, которому нужна только одна вещь — ваши данные или доступ к аккаунту.

Это и есть фишинг — одна из самых массовых и опасных форм цифрового мошенничества. Вас разводят, но делают это так, что вы сами добровольно выдаёте доступы, деньги или конфиденциальную информацию.

Что такое фишинг

Фишинг — это вид интернет-мошенничества, при котором злоумышленник пытается выманить у жертвы личную информацию под видом официального запроса: логины, пароли, данные банковской карты, номера документов, коды подтверждения. Это делается обычно в форме письма, сообщения или даже звонка от доверенного сервиса: банка, магазина, «Госуслуг», курьера и так далее.

Фишинг — это не взлом в прямом смысле, а одна из разновидностей социальной инженерии. Здесь не хакают пароль прямым перебором или техническими средствами, а делают так, чтобы вы отдали его сами.

Откуда появилось слово «фишинг»

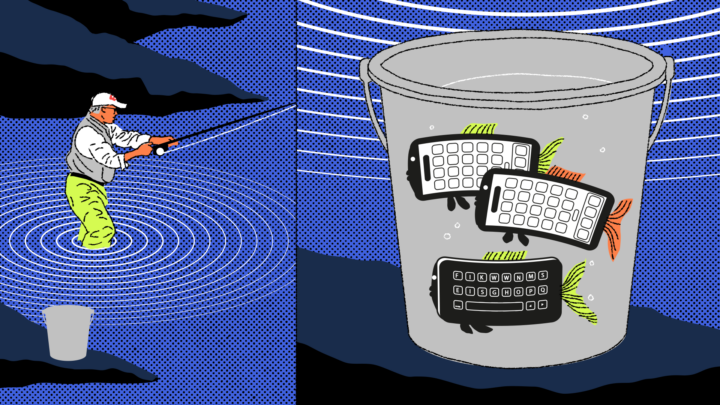

Слово «фишинг» происходит от английского phishing и звучит почти как fishing («рыбалка»). Суть та же: закинуть наживку и ждать, кто клюнет. Вместо червя — ссылка или письмо. Вместо удочки — фейковый сайт. А вместо улова — ваши данные и доступ к ним.

А почему через ph, а не f? Это отсылка к старому хакерскому сленгу. В 90-х phishing писали с ph по аналогии с термином phreaking — так тогда называли взлом телефонных сетей. Те, кто это делал, звались phreaks, и они же стали одними из первых, кто занялся фишингом. Так что phishing — это привет из олдскульной хакерской тусовки.

Как происходит фишинг

Классическая схема фишинга такая:

- Вам приходит письмо, сообщение или уведомление — от Сбера, Apple, налоговой, Почты России, техподдержки, мамы, кого угодно ещё.

- Внутри — срочное сообщение: «аккаунт заблокирован», «обнаружена подозрительная активность», «вам положена компенсация», «подтвердите личность» и так далее.

- Есть кнопка или ссылка. По ней вы переходите на поддельный сайт, который, как правило, внешне полностью копирует оригинал.

- Вводите логин, пароль, код из СМС — и всё это уходит злоумышленнику.

- Через пару минут он заходит в ваш аккаунт и делает что хочет — переводит деньги, копирует переписки, скачивает фото. А иногда шантажирует вас или просто продаёт всё это в даркнете.

Виды фишинга

Фишинг — это не всегда какая-то примитивная ерунда. Некоторые фишинговые письма выглядят очень достоверно, а поддельные сайты копируют оригинал так точно, что заподозрить неладное почти невозможно, особенно если вы торопитесь, устали или просто не ждёте подвоха. Рассмотрим основные виды.

Почтовый фишинг

Классика жанра: письмо от «банка», «госуслуг», «доставки», биржи» — со срочным сообщением о том, что ваш аккаунт заблокирован, нужно подтвердить данные, получить компенсацию, забрать посылку. Внутри письма — ссылка, ведущая на фейковый сайт.

Например, вот фишинговое письмо, замаскированное под официальное уведомление от Межрайонного отдела судебных приставов Москвы:

Внутри каждого сообщения — файл с именем «Исполнительный лист №27186421-25.zip». При клике на него запускается вредоносный файл.

Целевой фишинг (спеарфишинг)

Здесь уже интереснее. Это не массовая рассылка, а атака под конкретного человека. Злоумышленник заранее собирает о вас информацию: имя, место работы, привычки, проекты. Письмо будет выглядеть максимально реалистично, в нём часто используют реальное имя коллеги или знакомого.

Пример: «Привет, можешь скинуть отчёт за вчера? Я с телефона, открою позже. Вот ссылка на облако» — а ссылка ведёт на какой-то левый сервис, где вы вводите пароль (который тут же уходит злоумышленнику).

Голосовой фишинг (вишинг)

Это уже звонок. Вам звонит якобы банк, служба безопасности, полиция или оператор сотовой связи. Голос серьёзный, может быть, даже сгенерированный нейросетью. Вас пугают: «у вас попытка списания», «подозрительная активность», «нужно подтвердить». Цель звонка — выманить данные карты, код из СМС или заставить перевести деньги.

Фишинг в социальных сетях

Вас добавляет «друг» или пишет «знакомый». Это может быть фейковая страница, оформленная под реального человека. Он присылает ссылку, просит помощи, предлагает подработку или просто пишет: «Смотри, что нашёл» / «Это точно ты на фото/видео?»

Если кликнуть по ссылке, можно попасть на поддельную страницу входа в соцсеть. Вводите логин и пароль — и всё, ваш аккаунт угнан. А иногда вместо ссылки присылают вредоносный файл:

Это один из самых топорных, но эффективных примеров. Злоумышленник под видом архива с фото присылает .apk — установочный файл для Android. Если вы его откроете, на телефон установится троян, который может украсть пароли и переписки, доступ к аккаунтам, заразить контакты и начать рассылку от вашего имени. Правда, если у вас iOS, то схема не сработает в любом случае ¯\_(ツ)_/¯

👉 В некоторых соцсетях уже начали добавлять подсказки для проверки. В Telegram и других соцсетях, в том числе в одной запрещённой, можно увидеть, когда был создан аккаунт, менялось ли имя и из какой страны зарегистрировался пользователь. Если профиль новый или там недавно сменилось имя — будьте осторожны, особенно если этот человек сразу скидывает ссылки или что-то просит.

Веб-фишинг

Злоумышленники создают фейковые сайты, максимально похожие на настоящие: банк, почта, маркетплейс. Часто используют похожий домен (например, sberbank-login.com) или даже подменяют интерфейс через iframe — вставляют настоящую страницу банка в окно и собирают ввод с помощью невидимого слоя.

Но важно отметить, что большинство браузеров уже блокируют отображение банковских страниц и авторизаций в iframe — как раз для защиты. Но когда речь идёт о менее защищённых сайтах или если хакер использует хитрую комбинацию с JavaScript — атака может сработать. И в таком случае логин и пароль уходят злоумышленнику. Вы попадаете на поддельный сайт по ссылке (из письма, рекламы, QR-кода), вводите данные — и лишаетесь своих денег и аккаунта.

СМС-фишинг (смишинг)

Особенно хорошо работает, если человек нервничает или спешит. Часто приходят сообщения вроде: «вам пришёл перевод», «подтвердите вход», «ваша посылка задержана».

Например, осенью 2020 года прокатилась крупная смишинговая кампания — людям приходили СМС с предложением «протестировать iPhone 12 до релиза»:

Переходя по ссылке, пользователь попадал на фейковую страницу, где нужно было ввести данные банковской карты «для доставки». Естественно, ни айфона, ни подарков — только кража денег и утечка платёжных данных.

Фарминг (Pharming)

Продвинутый уровень. Здесь никто не просит вас перейти по ссылке и не присылает фейковое письмо. Вы открываете браузер, вручную набираете правильный адрес, например gosuslugi.ru, но попадаете не туда. Почему? Потому что вас незаметно перенаправили на фейковый сайт.

Так работает фарминг — один из самых коварных видов фишинга. Он возможен из-за перехвата или подмены DNS-запросов.

Подмена DNS. Вы вводите правильный адрес, но браузер запрашивает IP не у настоящего DNS-сервера, а у подменённого. Тот, в свою очередь, отвечает: «Вот IP сайта» — и отправляет вас на фейковую версию. Интерфейс — как у настоящего сайта, есть даже HTTPS. Но всё, что вы там введёте (логин, пароль, коды), уходит злоумышленникам.

Взлом роутера. Злоумышленники часто взламывают домашние роутеры (особенно с паролями по умолчанию), меняют DNS в настройках — и весь трафик уходит злоумышленнику.

Заражённый компьютер. Троян может модифицировать файл hosts — системный файл, который сопоставляет доменные имена и IP-адреса, или сетевые настройки. Даже если вы вводите настоящий адрес, система сама уведёт вас на поддельный сервер.

Атака через публичный Wi-Fi — например, в кафе. Вы заходите в VK, а хакер прокидывает через себя DNS-запрос и отправляет вас на свою копию страницы.

Понять, что вы попали на фейк, бывает очень сложно, потому что всё выглядит очень реалистично. И самое главное: вы не ошиблись в адресе, не повелись на левую ссылку — просто доверились инфраструктуре, которую кто-то взломал. Поэтому такие атаки сложно заподозрить.

Клон-фишинг

Берётся настоящее письмо (например, от Apple, банка, какого-то сервиса), в точности копируется, но в него вставляется вредоносная ссылка. Такое письмо может прийти как «ответ» на ваше старое сообщение.

Пример: получаете письмо от Google Drive — «Вы запрашивали доступ к документу». Открываете — и происходит сбор данных.

Фишинг-атака «злой двойник»

Клон Wi-Fi-точки. Где-то в кафе или коворкинге появляется сеть с названием вроде Starcoffee_WiFi_FREE. Вы подключаетесь, открывается страница с просьбой ввести номер и получить СМС-код. Либо просто начинаются перехваты всех ваших запросов.

Защита простая: при подключении к любой WI-Fi-сети, которую настраивали не вы, используйте VPN — эта технология туннелирования шифрует все передаваемые данные, которые вы вводите и отправляете на серверы. Правда, от подменных страниц такой способ всё равно не защитит.

Как распознать фишинг

Современные фишинговые письма могут выглядеть очень реалистично. Там может быть логотип банка, ваш настоящий имейл и даже (частично) правильный номер карты. Но если присмотреться — становится ясно, что это развод и обман. Главное — знать, на что смотреть.

Признаки фишинговых писем

Проверить письмо можно по такому чек-листу.

- Подозрительный отправитель. Имя может быть правильным — «Сбер», а почта — support@secure-sberbank-login.ru. Или вообще 123-xz@mailer.ru.

- Ошибки и кривой язык. Иногда с опечатками и странными фразами: «Уважаемый пользовamель, просим выполнить входа».

- Пугающие фразы. «Аккаунт заблокирован», «Необходимо подтвердить», «Действуйте срочно!!». Типичная манипуляция через страх и спешку.

- Вложения. ZIP, PDF, DOC-файлы с макросами — все вложения могут содержать вирусы.

- Ссылки ведут не туда. Наводим курсор на кнопку «Войти» — а внизу подсвечивается адрес login.your-bank.com.security-check.io. Это не ваш банк, а какая-то дичь.

Как выглядит фишинговое письмо

Пример самого простого фишинга (Яндекс Почта сразу кидает такое письмо в спам):

В нём не так примерно всё: подозрительный домен (macmace.shop вместо адреса реального банка), шаблонный текст без обращения по имени, кричащий заголовок про «зависшие 5000 рублей» и призыв срочно активировать аккаунт. В тексте манипуляции, письмо оформлено примитивно — и фильтры с первого взгляда распознают его как фишинг.

А вот пример более продуманного фишинга:

На первый взгляд всё норм — обычное письмо для подтверждения регистрации на GitHub. Есть логотип GitHub, нейтральный стиль текста, кнопка верификации выглядит прилично, а внизу даже мелкий шрифт со ссылками, как у настоящих писем. Но если присмотреться, отправитель — GitHub@bigdogdomains.co, а не @github.com. Но-но-но, мистер Фиш!

Что делать, если вы обнаружили фишинговое письмо

- Не кликайте по ссылкам. Даже если любопытно — не надо.

- Не скачивайте вложения, особенно архивы и документы с макросами.

- Проверьте отправителя и сравните адрес с официальными. Посмотрите в браузере адрес ссылки: наведите курсор — и увидите, куда она реально ведёт.

- Сообщите в службу безопасности. У многих компаний есть форма «сообщить о фишинге».

- Удалите письмо.

Если всё-таки кликнули по ссылке из письма — главное, не паникуйте и следуйте инструкции:

- Отключитесь от интернета. Отключите Wi-Fi или вытащите кабель — чтобы остановить возможную передачу данных.

- Смените пароли. Начните с почты, банков и соцсетей. Меняйте везде, где этот же пароль мог использоваться. Для надёжности воспользуйтесь генератором паролей (например, встроенным в менеджер паролей или 1Password, Bitwarden).

- Проверьте устройство на вирусы. Используйте антивирус или онлайн-сканеры. Например, ESET Online Scanner или Kaspersky Virus Removal Tool.

- Проверьте, не утекли ли данные. Запустите сканирование цифрового следа:

- Have I Been Pwned — проверка имейла и паролей на утечки.

- Cybernews Leak Checker — сканирует, где уже всплыл ваш имейл.

- Включите двухфакторную аутентификацию прямо сейчас. Это может спасти в будущем.

Кто подвержен риску фишинга

Иногда кажется, что на фишинг ведутся только «неопытные пользователи» или бабушки, которые впервые зашли в интернет. Но на самом деле фишинг работает для всех — просто уровень сложности и креативность атаки зависят от жертвы. Дальше рассмотрим три самые часто атакуемые категории пользователей.

Сотрудники компаний

Сотрудники компаний — лакомая цель для фишинговых атак. Потому что у них есть доступ к внутренним сервисам, документам, чатам, рабочая почта, где регулярно приходят ссылки, вложения и уведомления, а ещё привычка доверять письмам «от начальства» — особенно если там пометка «СРОЧНО!».

Допустим, сотруднику приходит письмо якобы от HR-отдела — «заполните форму для новой системы налогообложения» или «подпишите обновлённый договор». Внутри — ссылка на гуглдок или прикреплённый файл. Вводим логин — и злоумышленник уже внутри корпоративной сети.

В целях профилактики в компаниях всё чаще практикуют симуляции фишинга. Это тестовая атака, почти неотличимая от настоящей: письмо, ссылка, какой-то файл. Задача — не подловить сотрудника, а научить. Хорошие симуляции подбираются под специфику бизнеса (например, рассылка от имени службы доставки, если это e-com). Симуляции включают разные сценарии: якобы партнёр, клиент, запрос через соцсети или даже мессенджеры. А иногда доходят до имитации продвинутых атак (spear-фишинг и whaling — когда целятся в конкретных людей, включая начальство).

После симуляции сотрудник получает результат: «вы прошли» или «в следующий раз подумайте дважды». А служба безопасности — аналитику: кто кликнул, кто ввёл пароль, а кто молодец и отправил жалобу в ИБ.

В некоторых странах и сферах (финансы, здравоохранение, госсектор) регулярное обучение и симуляции — обязательное требование стандартов безопасности. Так формируется культура цифровой гигиены — люди учатся не доверять даже самым «правдоподобным» письмам.

Руководители и топ-менеджеры

Их атакуют точечно: персонализировано, с учётом контекста, привычек, реального расписания. Их аккаунты — это ключ к чувствительной информации, деньгам и доступам всей компании. А ещё — высокий уровень доверия: письмо «от директора» редко вызывает сомнения у подчинённых.

В 2024 году в Сингапуре финансовый директор международной компании получил сообщение от «CFO» в мессенджере. Всё выглядело хорошо: Zoom-звонок с участием «руководства», обсуждение реструктуризации, юристы, документы. Только вот на созвоне были дипфейк-версии реальных людей. Директору прислали реквизиты — и он перевёл почти 500 000 долларов. Заподозрил неладное только на втором платеже. Деньги чудом удалось вернуть.

Так что фишинг — это уже не только про «принцев из Нигерии». Это про имитацию голоса, лица и контекста, которые вы даже не отличите без дополнительной верификации.

Пользователи интернет-банкинга и криптовалютных бирж

Фишинг в финансовой сфере — это отдельный жанр, поскольку деньги здесь в одном шаге от логина. Люди часто не отличают настоящий сайт от фальшивки, а крипта вообще не страхуется: украли — и всё.

Криптовалютные биржи — ещё один частый вектор: подделывают письма от бирж, кошельков MetaMask и Trust Wallet. В феврале 2025 года биржа Bybit потеряла $1,5 млрд в Ethereum. Хакеры из северокорейской группы Lazarus провели сложную атаку: через фишинг и заражение компьютера разработчика они внедрили вредоносный код в интерфейс кошелька. В результате при обычной операции перевода средств с холодного кошелька на горячий транзакция была подменена, и средства ушли на счета злоумышленников.

Цели фишинга

Иногда фишинг кажется мелкой шалостью — мол, ну прислали письмо, ну кликнул. Но за этим может стоять вполне конкретная цель: от банальной наживы до масштабной атаки. Рассмотрим основные причины фишинга.

Кража данных

Это самая распространённая цель фишинга — вытащить из вас то, что нельзя просто так найти в открытом доступе. Чаще всего охотятся за логинами и паролями, номерами карт, паспортными данными, доступами к облачным хранилищам и корпоративной почте. Особенно ценны мастер-доступы — например, e-mail, к которому привязаны все ваши аккаунты. Если злоумышленник его получит, то может восстановить доступ почти к чему угодно — банку, соцсетям, криптокошельку.

Фишинговые атаки строятся на доверии и спешке. Вы не проверяете ссылку из письма, потому что «нужно срочно восстановить аккаунт», вводите данные — и они уже у атакующего. Дальше дело техники: взлом, вывод средств, угон аккаунтов.

Шантаж

Другая цель фишинга — не просто украсть, а заставить вас сделать что-то под давлением. Это уже не про логины и карты, а про угрозу раскрытия информации. Злоумышленник может получить доступ к вашей переписке, фото, рабочим документам или записям с камеры.

Пример: «У нас есть видео, как вы смотрите или делаете что-то запрещённое. Если не переведёте $500 в течение 24 часов — отправим запись всем вашим контактам». Даже если видео фейковое, паника работает на атакующего.

А бывает и сложнее: письмо на рабочую почту с угрозой слить внутренние документы, компромат, финансовые отчёты. Или фишеры выманивают деньги у компаний, угрожая DDoS-атакой или утечкой клиентских данных. Это уже уровень выше — и фишинг тут часто используется как точка входа: чтобы получить доступ, выманить аккаунты и распространить дальше по сети.

Шантаж работает, потому что бьёт по слабому месту — стыду, страху, репутации. И даже если вы ничего не нарушали — сам факт угрозы может выбить из колеи.

Месть

Не все фишинговые атаки про деньги. Иногда это чисто принцип. Уволенный сотрудник, бывший партнёр или просто токсичный человек могут использовать фишинг как инструмент мести.

Вас взламывают, чтобы удалить аккаунт, слить в сеть личные данные, испортить репутацию или выставить в дурном свете. Иногда это личные разборки, иногда — элемент кибербуллинга. А бывает, что цель — «наказать» компанию за увольнение, отказ в приёме на работу или конфликт.

В 2016 году бывший сотрудник Комиссии по ядерному регулированию США Чарльз Харви Экклстон решил отомстить бывшему работодателю. Он отправил фишинговые письма якобы от имени официальных структур — с вредоносной ссылкой, которая должна была заразить компьютеры сотрудников Министерства энергетики. Целью было получить доступ к защищённым системам и устроить масштабную утечку. В итоге Экклстона арестовали, он признал вину.

Способы защиты от фишинговых атак

Фишинг — это не только письма с кнопкой «Подтвердите вход». Это звонки, СМС, сообщения в мессенджерах, фейковые сайты и вайфай в кофейне. Но принципы защиты везде одинаковы.

- Относитесь ко всему скептически. Любое сообщение, где от вас что-то срочно хотят (ввести данные, перейти по ссылке, открыть файл), — это повод задуматься. Даже если это «банк», «госуслуги» или «коллега».

- Проверяйте адрес, ссылку, дату создания аккаунта. Наведите курсор, загляните в URL, посмотрите, когда создан контакт. Если сомневаетесь — не кликайте.

- Не паникуйте. Спешка — любимый инструмент фишеров. Атакующий торопит, чтобы вы не успели включить голову. Лучше потратить 30 секунд на проверку, чем 3 недели на восстановление.

- Никогда не вводите данные в неожиданных местах. Даже если сайт выглядит как настоящий, лучше зайдите на него заново через закладки или поисковик.

- Не доверяйте публичным Wi‑Fi. В открытых сетях атакующий может подменить страницу входа в любой сервис. Лучше заходить через мобильный интернет или подключаться с VPN.

- Атаки могут быть и в голосовых звонках. Если «служба безопасности банка» просит назвать код из СМС, сразу кладите трубку.

- Сообщайте о подозрительных письмах на работе. Не пересылайте друзьям или коллегам со словами «прикинь, чё пришло». Лучше сразу отправьте в ИБ компании или в поддержку сервиса, от имени которого пришло сообщение.

Использование антивирусов и фильтров

Бывает, что ссылка в фишинговом письме запускает вирус, троян, эксплойт. Особенно если браузер ненадёжный, а ноутбук обновлялся последний раз в мезозой.

Поэтому важно, чтобы у вас был антивирус и встроенные фильтры. Они могут:

- Отсеивать фишинговые сайты. У большинства антивирусов и браузеров есть чёрные списки опасных доменов. Переходите по ссылке и вместо поддельного входа в банк получаете сообщение, что «доступ заблокирован».

- Проверять вложения в письмах. Особенно если в архиве лежит какой-нибудь invoice.exe или .docx с макросом, который очень хочет достучаться до сервера злоумышленника.

- Блокировать скачивание вредоносных файлов. Но если вы случайно нажали на «Скачать отчёт» в подозрительном письме, а там троян, который тихо сливает пароли, ничего страшного не случится. Главное — не запускайте и не открывайте эти файлы.

А если у вас Mac и вы думаете, что «меня это не касается» — фишеры с этим категорически не согласны. Да, у macOS есть внутренняя защита (Gatekeeper, XProtect), но вредоносы под Mac тоже существуют, а Safari и Mail важно регулярно обновлять.

Двухфакторная аутентификация

Если у вас включена двухфакторная аутентификация (2FA), даже при утечке логина и пароля злоумышленник не сможет зайти в аккаунт без кода из приложения или СМС.

Лучше использовать специальное приложение, а не СМС (например, Google Authenticator, Authy или встроенный менеджер паролей от Apple или Google). Подключите 2FA ко всему, чему можете: почта, соцсети, банковские приложения, биржи. В идеале лучше использовать аппаратный ключ (YubiKey, SoloKey), но даже простая 2FA — уже отлично.

Обновление программного обеспечения

Звучит скучно, но это важно. Уязвимости в браузерах, почтовых клиентах и приложениях и ОС часто становятся точкой входа. Например, в марте 2025-го Apple выпустила срочный патч для iOS. Он закрывал дыру в WebKit — движке, через который работают Safari, Mail и другие приложения. Достаточно было просто зайти на вредоносный сайт, чтобы устройство оказалось под угрозой. А теперь угадайте, как на такие сайты обычно попадают? Правильно: по ссылке из фишингового письма.

Потому всегда обновляйте все браузеры, операционки (даже если Windows говорит об этом в три часа ночи и перезагружается без спроса), антивирусы, расширения, почтовые клиенты. Автообновление экономит вам время, нервы и снижает потенциальную утечку данных.

Безопасное использование общественного Wi-Fi

Если вы подключаетесь к какой-то публичной сети в кафе, аэропорту или парке без VPN, то считайте, что вещаете в радиоэфир на весь двор. Риски могут быть серьёзными:

- Подмена DNS (открыли Ozon, а попали на клон).

- Перехват логинов и паролей.

- Фишинговые всплывающие страницы (запросы «введите номер» или «получите доступ»).

Поэтому никогда не заходите в банк или почту через открытый Wi‑Fi. Всегда используйте VPN. А в идеале — вообще не пользуйтесь такими общественными сетями.

Фишинговые атаки и примеры

Фишинг сегодня — это точечные атаки, клонированные сайты, заражённые документы, ловушки в мессенджерах и целые кампании под бренды и госорганы. Ниже — реальные кейсы 2024–2025 года, чтобы было понятно: масштаб серьёзный.

👉 В апреле 2025 года мошенники запустили фишинговый сайт, который внешне полностью копирует ресурс Федеральной налоговой службы. Жертве предлагали «обязательный» налоговый вычет — всё официально, с логотипом, сроками, кнопкой. Чтобы получить выплату, предлагали оформить карту «Мир» через банкинг, который на самом деле был фейком. Через пару дней тот же сайт переобувается — и вот он уже «Центр занятости» и обещает 37 276 рублей дополнительной помощи.

Фишинг теперь мимикрирует под госпрограммы. Выглядит официально, с якобы законной целью, и даже на первый взгляд внушает доверие.

👉 В январе 2025 года хакерская группа TA558 провела фишинговую атаку в 112 странах, включая Россию. Жертвам приходили «деловые письма» — от партнёров или заказчиков. Внутри — вложение: документ в формате RTF.

С виду обычный файл. Но при открытии он активировал уязвимость в Microsoft Office, которая позволяет запустить вредоносный код без предупреждений. Это старая, но до сих пор работающая дыра. Дальше документ сам запускал скрытый скрипт, который устанавливал Remcos RAT — программу, позволяющую злоумышленнику полностью управлять компьютером жертвы: смотреть экран, перехватывать ввод, скачивать файлы и даже включать микрофон. За один день хакеры разослали более 76 000 таких писем в компании из сферы финансов, логистики, промышленности, туризма.

👉 В октябре и ноябре 2024 года прошла волна атак на компании, связанные с автоматизацией бизнеса. Жертвам приходили письма якобы от знакомых партнёров — с вложением, которое выглядело как обычный документ, какое-нибудь «Коммерческое предложение.pdf».

Но внутри не PDF, а настоящий .exe — исполняемый файл, запускающий вредонос BrockenDoor — бэкдор, который даёт злоумышленнику полный доступ к устройству. Сделано всё было хитро. Для атаки использовался специальный символ Right-to-Left Override (RTLO) из Юникода, который меняет направление отображения текста. С его помощью файл offer[U+202E]fdp.exe на экране будет выглядеть как offer.exe.pdf. То есть пользователь думает, что это безопасный документ, а на самом деле это троян, который начинает сбор корпоративных данных.