Каждый день мы оставляем кучу цифровых следов — лайки, комментарии, входы в аккаунты, заказ доставки пиццы на дом. А теперь представьте, что кто-то собрал это всё вместе и выложил в сеть ваш адрес, номер телефона и имя кота. Да ещё и с какой-то неприятной целью.

👉 Это доксинг.

То есть публикация личных данных без согласия человека. И увы, случается это не только с блогерами, но с самыми обычными людьми.

Рассказываем, как работает доксинг, почему он опасен и как не стать его жертвой.

Дисклеймер. Редакция КОДа осуждает любое вмешательство в частную жизнь.

Что такое доксинг простыми словами

Доксинг — это когда кто-то собирает и использует и, возможно, публикует личные данные человека без его согласия. Цель может быть разной: запугать, пристыдить, навредить, а иногда просто удовлетворить любопытство.

Само слово doxing произошло от docs — сокращения от documents. То есть буквально: «достать документы», «раскопать инфу». Только теперь «документы» — это не бумажки, а всё, что человек оставил в сети.

Кто такие доксеры и зачем они это делают

Доксеры — это люди, которые целенаправленно ищут и публикуют личные данные других. У них нет единого профиля: это могут быть как скучающие школьники (скрипт-кидди), так и профи, работающие на конкурентов.

Самый частый мотив — желание наказать. Кого-то — за токсичный комментарий, кого-то — за позицию или бан на стриме. В ход идут адреса, телефоны, фото семьи, рабочие связи.

Например, в 2015 году бывший бейсболист Кёрт Шиллинг раскрыл личность людей, оскорблявших его дочь в соцсети Х. В результате один из обидчиков был уволен, другой отстранён от учёбы.

Другие делают это ради лайков и репостов. В их понимании доксинг есть шоу: «сделал деанон», «нашёл хейтера», «разоблачил фейк». Они выкладывают данные в телеграм-каналы или треды, собирают аудиторию и получают свои 15 минут славы.

Недавняя история из соцсети Х: парень вычислил, где живёт девушка, по фото её руки на траве. Он определил штат по типу травы и углу тени, уточнил регион по погоде и дождям, а затем — по стилю одежды и паркам в городе — нашёл конкретный район. Всё ради того, чтобы доказать, что можно вычислить любого.

Есть и чисто коммерческий доксинг — когда данные собирают, чтобы продать. Например, слить базу клиентов конкурента или собрать контакты для спама и фишинга. И это уже реальное киберпреступление.

А некоторые доксят по приколу. Им просто интересно, насколько глубоко можно докопаться, не нарушая закон. Они называют это «осинт-игрой» (от OSINT — Open Source Intelligence), но на самом деле балансируют на грани этичного поведения.

Полезный блок со скидкой

Если вам интересно разбираться в кибербезопасности или вы хотите научиться создавать полезный софт с нуля, а может быть, тестировать то, что сделали другие, — держите промокод Практикума на любой платный курс: KOD (можно просто на него нажать). Он даст скидку при покупке и позволит сэкономить на обучении.

Бесплатные курсы в Практикуме тоже есть — по всем специальностям и направлениям, начать можно в любой момент, карту привязывать не нужно, если что.

Как происходит доксинг: основные методы сбора информации

Важный момент: доксинг — это почти всегда OSINT, разведка по открытым источникам.

Анализ соцсетей и публичных профилей

Доксеры изучают аватарки, посты, лайки, геометки, друзей, комменты. Один лайк местной кофейни плюс одна сторис с видом из окна — и в результате складывается уже примерный район проживания. Имя питомца, даты поездок, любимые бренды — и это вполне узнаваемый цифровой отпечаток.

Такой набор информации легко связывается с профилями пользователей, заказами и аккаунтами, даже без паролей и взломов. Поэтому важно не распространяться о себе детально на форумах и в социальных сетях.

Фишинг и социальная инженерия

Когда информации из открытых профилей не хватает, то в ход идёт социальная инженерия. Это не взлом системы, а психологическая атака: заставить человека самому раскрыть данные.

Самое распространённое — это поддельные страницы входа, письма «от техподдержки» или даже обычные переписки с «новыми знакомыми». Их цель — выудить телефон, почту, резервный адрес или хоть что-то, что позволит связать человека с другими аккаунтами.

Не спешите передавать данные сразу — сначала убедитесь, что с вами связываются не мошенники.

Из самого популярного:

- Spear Phishing (целевой фишинг): вам пишет не «нигерийский принц», а якобы HR из известной IT-компании — «посмотрите офер по ссылке». Ссылка ведёт на фейковый LinkedIn, вы вводите пароль — и попадаете в ловушку.

- Претекстинг: доксер звонит в техподдержку провайдера, представляется вами, называет пару фактов, которые уже нарыл (Ф. И. О., день рождения), и просит «напомнить» номер договора или привязанную почту. К сожалению, иногда это срабатывает.

Поиск по открытым базам данных и утечкам

Ещё один мощный инструмент доксеров — утечки данных. На десятках форумов и даркнет-площадок гуляют архивы со старыми базами телефонов, заказов, регистраций и логинов. Даже если база 10-летней давности — по номеру или адресу почты мошенники находят связку с другими аккаунтами.

Иногда всё ещё проще: поиск по никнейму через сервисы сразу же показывает, где человек использует один и тот же логин — Reddit, Steam, Telegram, GitHub.

Получается, что доксинг — это не взлом, а пазл из публичных следов. И чем больше этих следов вы оставляете, тем легче собрать полную картину и использовать против вас.

Какая информация чаще всего становится целью для доксинга

Цель доксинга — не просто найти пару фактов о человеке, а собрать полное досье, где каждая деталь дополняет картину. От имени и города до фотографий, отражающих дом в окне. Всё, что помогает привязать онлайн-личность к реальному человеку.

От Ф. И. О. и адреса до финансовых данных

Начинается всё с очевидного — Ф. И. О., даты рождения, города. Эти данные лежат в основе любого поиска: по ним находят профили в соцсетях, резюме, комментарии, старые форумы и даже участие в конкурсах или петициях.

Дальше идут адрес и место работы — самые уязвимые точки. Часто человек сам публикует геометки, визитки или фотографии офиса. Адрес можно вычислить по фото из окна, публичной тренировке с отметкой в приложении (треки пробежек часто начинаются от подъезда) или слитым базам доставок.

А корпоративные сайты и страницы компаний нередко содержат имена сотрудников, номера телефонов и почты для связи — то есть готовые наводки для доксера.

Номер телефона — главный идентификатор личности в России. Через него пробиваются объявления на Avito, страницы в VK, и главное — через банковские приложения злоумышленники узнают имя, отчество и первую букву фамилии. А специальные приложения, которые собирают базу контактов, покажут, как вы записаны у других. Теги «Вася Тренер» или «Коля Тимлид» говорят о многом.

Отдельная категория — платные поисковые боты и «сервисы пробива», которые собирают информацию по номеру телефона из открытых источников и утечек. Они могут показать всё — от участия в бонусной программе фитнес-клуба до записей в базе судебных решений. И хотя формально такие сервисы незаконны, данные, которые они используют, уже есть в публичном пространстве — просто собраны в одном месте.

Финансовая информация — следующая цель. Скриншоты переводов, чеки, номера карт в переписках — всё это, к сожалению, мошенники могут использовать в своих целях и схемах.

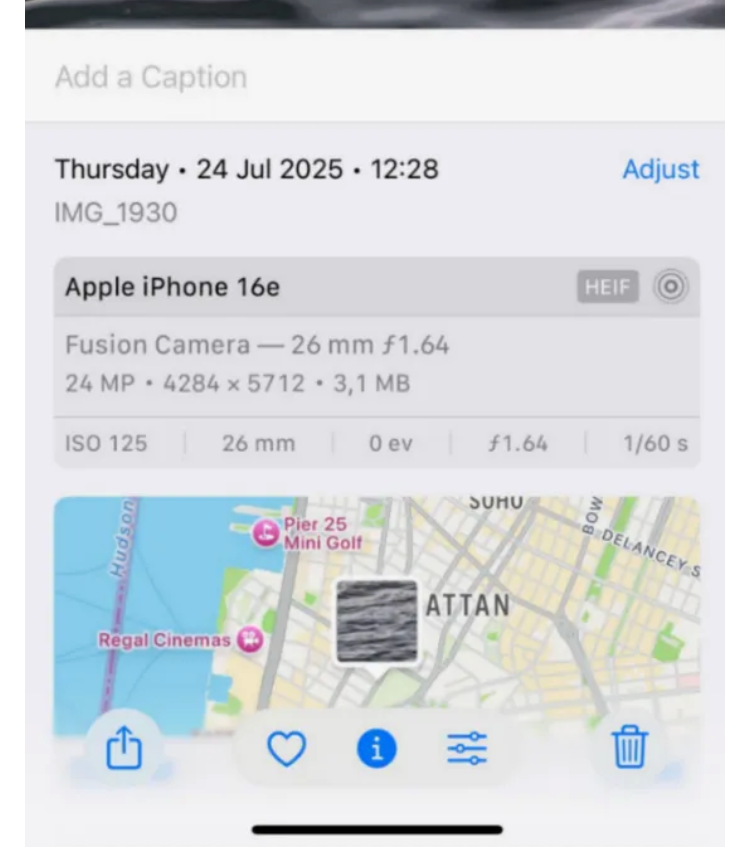

Не стоит недооценивать и фотографии. Если вы залили оригинал фото на форум или файлообменник, внутри файла в EXIF-данных может быть зашита модель камеры, время съёмки и точные GPS-координаты. Соцсети это трут, а вот мессенджеры (если высылать файлом) и почта — нет.

Реальные примеры доксинга и его последствия

Доксинг — это не просто «вскрытие данных», часто это реальные жизни, безопасность и карьера, разрушенные из-за одной публикации.

В 2013 году хакеры устроили серию громких доксов знаменитостей: в открытом доступе оказались соцномера, адреса и данные кредитных карт Джей-Зи, Бейонсе, Ким Кардашьян и других. Поначалу все решили, что это очередная шутка, но утечка оказалась настоящей — и показала, что даже миллионы на счетах не спасают от потери приватности.

В 2023 году в Ботсване местные политики после резонансного интервью опубликовали в соцсетях личные данные двух журналистов — с адресами и телефонами. Журналисты были вынуждены временно покинуть страну.

Доксинг не ограничивается знаменитостями. Был случай, когда учительницу уволили после того, как родители нашли старые фото с вечеринки и выложили их в чат школы «для обсуждения нравственности». Это тоже доксинг — только бытовой и максимально токсичный.

А в 2022 году в сеть попала база данных онлайн-кинотеатра, где были имейлы и контакты пользователей. На следующий день на эти адреса высыпались фишинговые письма и звонки от «службы поддержки».

Как защититься от доксинга: практическое руководство

Полная анонимность — это миф (или жизнь в тайге без электричества). Наша цель — это Security Through Obscurity, безопасность через неясность. То есть сделать так, чтобы доксить вас было слишком сложно и дорого.

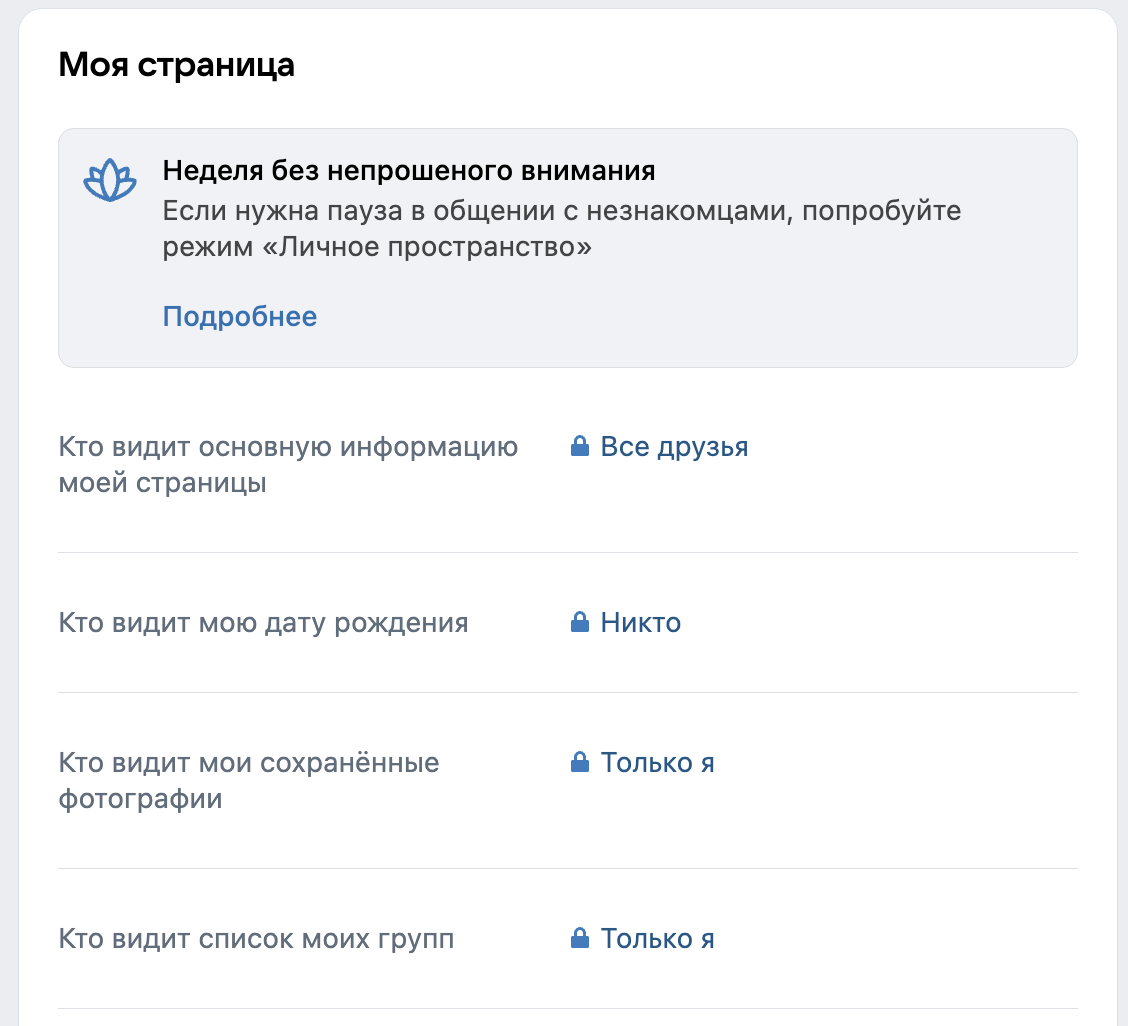

Проверка и настройка приватности в соцсетях

Соцсети — рай для доксеров. Они собирают по кусочкам всю доступную информацию: где вы живёте, с кем общаетесь, в какой кофейне бываете по утрам. Поэтому первое, что стоит сделать, — пройтись по своим профилям и вычистить очевидное. Закройте номер телефона, дату рождения, почту, геометки.

Идеально разделить цифровые личности. Завести рабочий профиль для работы, личный — для друзей, анонимный — для комментов. Это профили не должны пересекаться.

Проверьте старые аккаунты — форумы, игровые профили, блоги. Если у вас один и тот же ник тянется с 2010 года — вы уже подарили доксеру карту своей онлайн-истории.

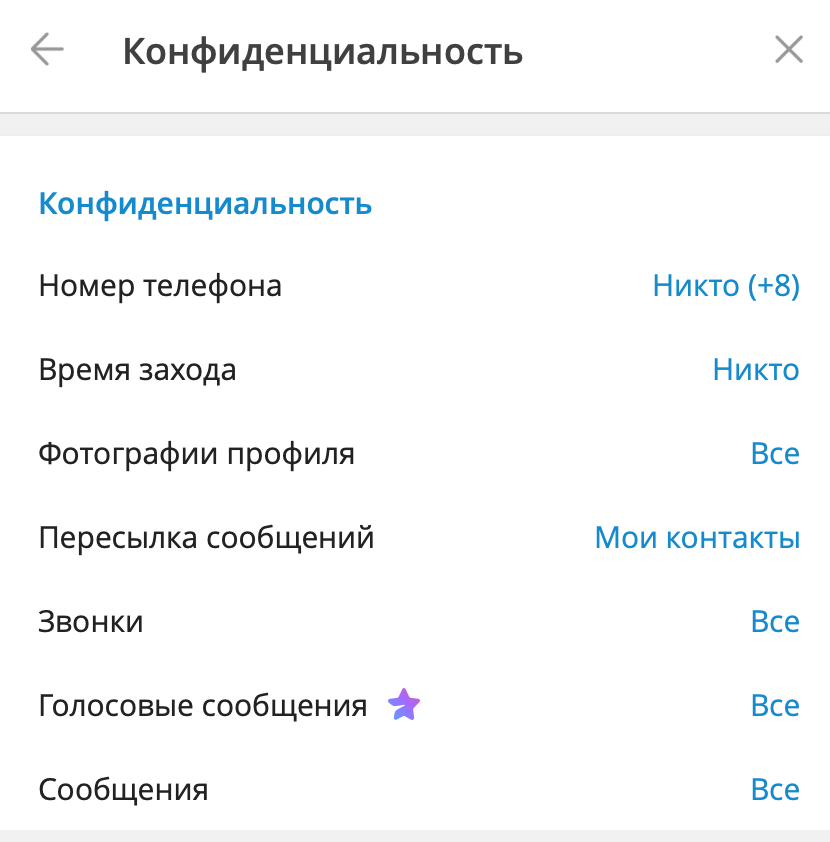

И обязательно загляните в мессенджеры: там по умолчанию могут быть видны ваш номер телефона и общие группы.

Использование уникальных паролей и двухфакторной аутентификации

Используйте разные пароли для разных сервисов. Да, это неудобно, но менеджеры паролей решают проблему — Bitwarden, 1Password, Proton Pass и другие спокойно хранят сотни комбинаций и подставляют их автоматически.

Если всё же хотите запомнить один главный пароль — придумайте фразу с намёками, а не очевидный набор вроде qwerty123.

Обязательно подключите двухфакторную аутентификацию (2FA), но только не по SMS, поскольку сим-свопинг (подделка/перевыпуск симки) позволяет перехватить СМС. Используйте приложения-аутентификаторы (Aegis, Google Auth, Authy) или, что идеально, аппаратные ключи YubiKey.

И наконец, не храните пароли в заметках, облаке или в переписке с самим собой. Потому что это первое место, куда полезет злоумышленник, если ему удастся получить доступ к вашему устройству или почте.

Осторожность с фишингом и личными данными в сети

Фишинг — любимый инструмент доксеров. Он не требует ни хакерских навыков, ни доступа к базам — только немного убедительности. Злоумышленник просто притворяется «службой поддержки», «курьером» или «менеджером банка» и предлагает «подтвердить данные».

Будьте внимательны к письмам и сообщениям, особенно если вас подгоняют фразами вроде «аккаунт будет заблокирован через 15 минут» или «вы выиграли подарок». Никогда не переходите по ссылкам из писем, даже если отправитель выглядит официально, и обязательно проверяйте адресную строку: sberbank.ru и sber-bank.su — разные адреса.

Если кто-то просит вас продиктовать код из СМС или имейла — остановитесь. Ни одна служба поддержки, банк или маркетплейс не делает этого. Эти коды предназначены только для входа в аккаунт лично вами.

Заведите «мусорную» почту для регистраций на одноразовых сайтах. Используйте сервисы типа SimpleLogin или AnonAddy для редиректа почты — они скрывают ваш реальный ящик.

Поиск себя в интернете: как проверить, что о вас известно

Начните с простого: вбейте в любой поисковик своё Ф. И. О., ник, имейл и номер телефона. Используйте специальные операторы поиска. Например, "Иван Иванов" site:vk.com или intext:"ваша_почта@gmail.com".

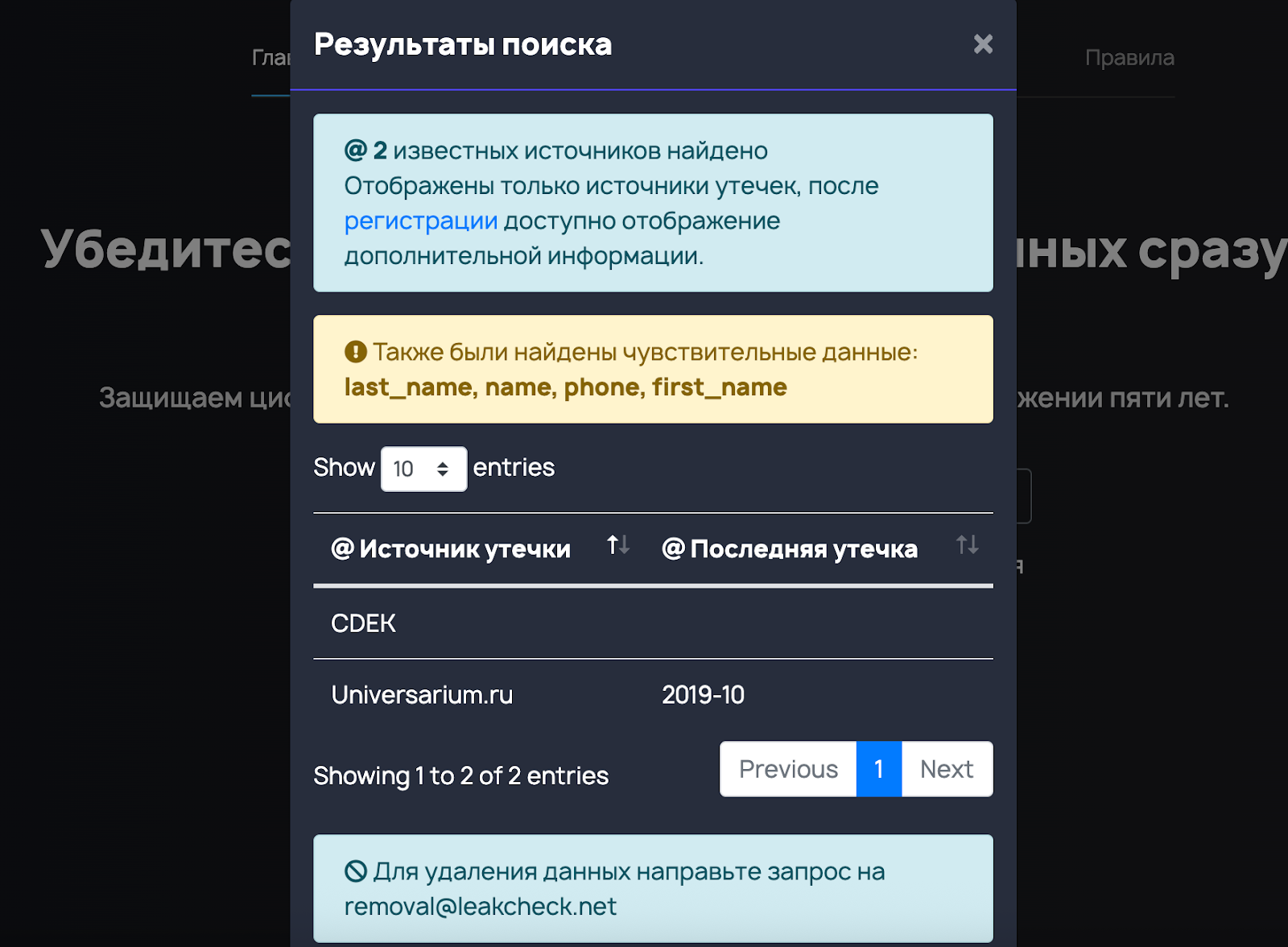

Дальше подключите поиск по базам. Сервисы Have I Been Pwned и LeakCheck покажут, не попадали ли ваши данные в утечки:

Загуглите также свой ник вместе с ключевыми словами: «адрес», «телефон», VK, gmail — чтобы найти связки, о которых вы могли забыть. Иногда доксеры собирают информацию именно так, по следам старых аккаунтов, фото и никнеймов.

Если нашли лишнее — не паникуйте. Свяжитесь с владельцем сайта, где опубликованы данные: большинство площадок удаляют персональную информацию по запросу. А если утечка касается финансов или документов — смените пароли, заблокируйте карты и предупредите банк.

Что делать, если вас уже доксили? Алгоритм действий

Главное — без паники, она играет только на руку тем, кто вас слил. Поэтому важно не поддаваться эмоциям, а действовать пошагово.

1. Зафиксируйте факт доксинга

Сделайте скриншоты страниц, ссылок, постов с датами и адресами. Это важно, потому что такие материалы часто удаляют или редактируют. Фиксируйте всё: публикации в соцсетях, комментарии, даже пересланные скриншоты из чатов.

2. Пожалуйтесь на публикацию

Практически на всех площадках есть форма жалобы на публикацию личных данных. Поэтому при доксинге, подайте жалобы со всех доступных аккаунтов. Иногда помогает попросить пожаловаться и друзей — массовые обращения ускоряют реакцию модераторов.

Если докс размещён на независимом сайте, то найдите контакты администратора и отправьте официальное письмо с требованием удалить персональные данные на основании закона о защите личной информации.

3. Предупредите близких и работодателя

Если в доксе фигурируют ваши фото, номер телефона, адрес или место работы — сообщите об этом заранее. Так вы обезоружите доксеров: они рассчитывают на эффект неожиданности, когда информация всплывает внезапно. Попросите близких не вступать в переписки и не реагировать на провокации, если им начнут писать от вашего имени.

4. Усильте защиту аккаунтов

Сразу смените пароли на всех сервисах, где могла использоваться старая комбинация. Проверьте двухфакторную аутентификацию, резервные коды и список устройств, где выполнен вход. Отвяжите лишние приложения, отключите автозаполнение паролей в браузере, а на телефоне включите блокировку по биометрии.

5. Обратитесь в полицию или попросите юридической помощи

Если утечка включает домашний адрес, паспортные данные, угрозы или шантаж — это уже не просто интернет-травля. Сохраните доказательства и подайте заявление в полицию по статье о нарушении конфиденциальности личной информации.

В России это подпадает под ст. 137 УК РФ «Нарушение неприкосновенности частной жизни». Если вы публичная персона — подключите юриста. Он поможет правильно оформить обращения и контролировать процесс.

6. Минимизируйте ущерб

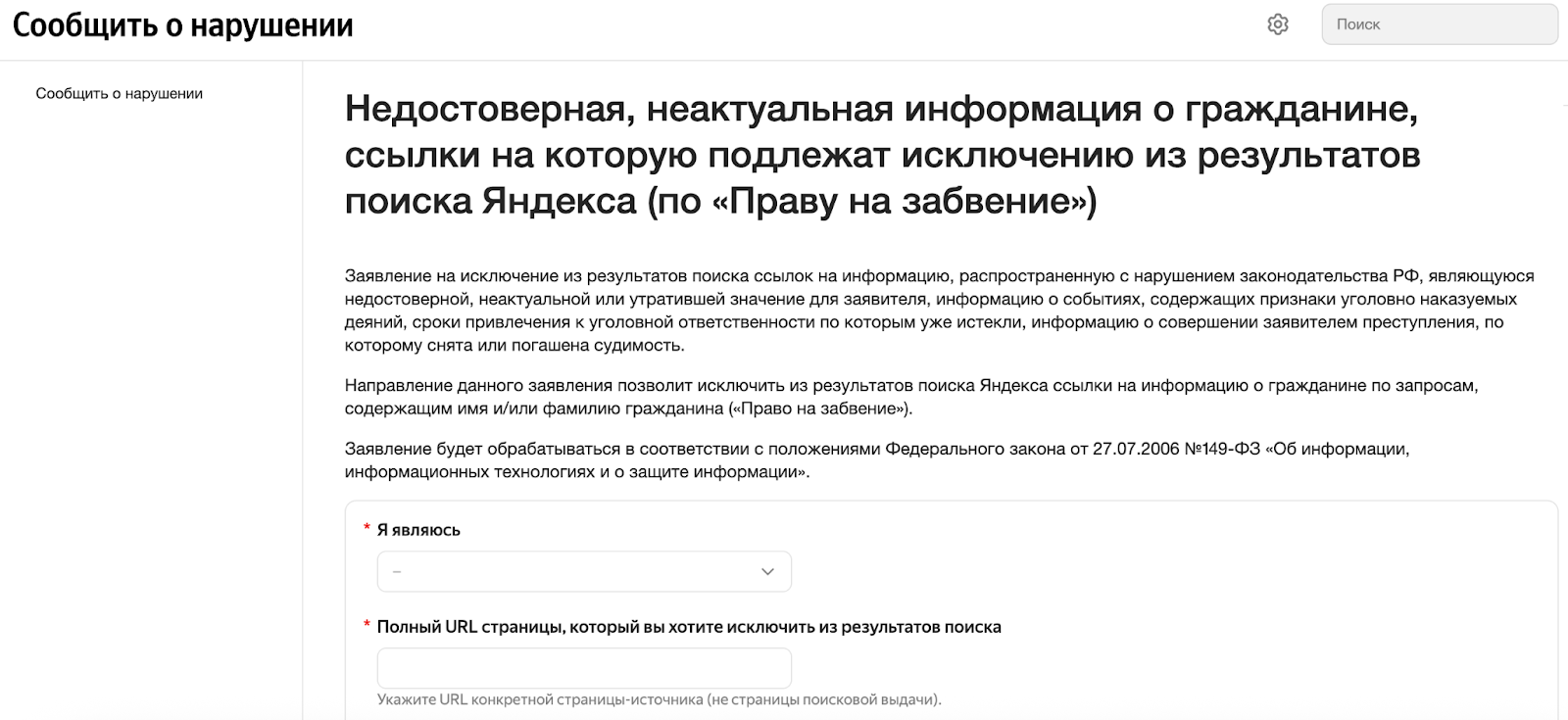

Проверьте, где ещё опубликованы ваши данные, — иногда докс копируют десятки каналов и сайтов. Воспользуйся правом на забвение: Google нужно перейти в раздел «Подать запрос на удаление контента». В Яндексе — в форму «Пожаловаться на результаты поиска».

👉 Доксинг — это не конец приватности, а повод выстроить новую защиту. Злоумышленники живут за счёт реакции — и чем меньше вы даёте эмоций, тем быстрее теряют интерес.

Цифровая гигиена — это главный щит

Интернет уже давно не делится на «реальный» и «виртуальный». Мы общаемся, работаем, заказываем еду и даже храним секреты в сети. И чем больше цифровых следов мы оставляем, тем выше шанс, что кто-то захочет ими воспользоваться.

Периодически проверяйте свои следы, обновляйте пароли, следите, какие данные публикуете. Это не защита от всех рисков, но отличный способ снизить вероятность попасть в неприятную историю.

Заведите себе напоминание проверять цифровой след хотя бы раз в полгода. Это как чекап у врача — лучше заранее знать, чем потом лечить последствия.

Бонус для читателей

Если вам интересно погрузиться в мир ИТ и при этом немного сэкономить, держите наш промокод на курсы Практикума. Он даст вам скидку при оплате, поможет с льготной ипотекой и даст безлимит на маркетплейсах. Ладно, окей, это просто скидка, без остального, но хорошая.